Это компактный дайджест с литературой о настройке сетевой инфраструктуры и политик безопасности. Мы выбрали книги, часто упоминаемые на Hacker News и других тематических площадках об управлении ресурсами сетей, настройке и защите облачной инфраструктуры.

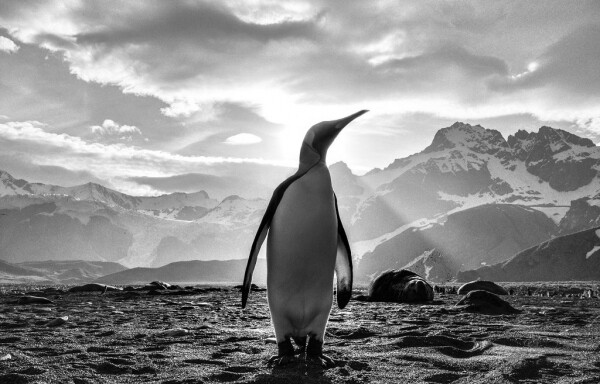

Фото — — Unsplash

Книга посвящена ключевым принципам построения компьютерных сетей. Соавтором выступил Брюс Дейви (Bruce Davie), ведущий инженер VMware из подразделения сетевой безопасности. На примерах из практики он разбирает, как контролировать перегрузку каналов связи и распределять ресурсы системы на масштабе. К книге прилагается бесплатное ПО для проведения симуляций.

В список обсуждаемых авторами тем также вошли: P2P, беспроводные подключения, маршрутизация, работа коммутаторов и протоколов end-to-end. Один из резидентов Hacker News , что «Computer Networks: A Systems Approach» — это отличный справочник о построении сетей.

Что интересно, с прошлого года книга стала бесплатной — теперь она распространяется по лицензии . Кроме того, принять участие в её редактировании могут все желающие — исправления и дополнения принимают в официальном .

Эта книга — бестселлер в категории «Администрирование UNIX». Её часто упоминают на ресурсах вроде и свежих тематических подборках литературы для сисадминов.

Материал представляет собой всесторонний справочник о том, как обслуживать и поддерживать работоспособность систем UNIX и Linux. Авторы приводят практические советы и примеры. Они посвящены управлению памятью, настройке DNS и безопасности операционных систем, а также анализу производительности и другим темам.

Пятое издание UNIX and Linux System Administration Handbook было дополнено информацией по настройке корпоративных сетей в облаке. Один из отцов-основателей интернета Пол Викси () даже назвал её незаменимым справочником для инженеров компаний, инфраструктура которых находится в облаке и построена на открытом программном обеспечении.

Фото — — Unsplash

Свежее издание книги Михало Залевски (Michal Zalewski), эксперта по киберзащите и «белого хакера». В 2008 году его включили в топ-15 самых влиятельных людей в сфере кибербезопасности . Михал также считается одним из разработчиков виртуальной ОС .

Начало книги автор посвятил разбору базовых вещей о работе сетей. Но позже он делится собственным опытом в сфере кибербезопасности и разбирает уникальные вызовы, с которыми сталкивается системный администратор — например, это может быть обнаружение аномалий. Читатели говорят, что книга воспринимается легко, так как автор разбирает сложные концепции на понятных примерах.

Больше литературных подборок в нашем корпоративном блоге:

![]()

Источник: habr.com