Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. Ссылки на все статьи в цикле приведены ниже:

В данной публикации вас ждет погружение в гостевой доступ, а также пошаговое руководство интеграции Cisco ISE и FortiGate для настройки FortiAP — точки доступа от Fortinet (в целом подходит любое устройство, поддерживающее RADIUS CoA — Сhange of Authorization).

Дополнительно прилагаю наши статьи .

Примечание: Check Point SMB устройства не поддерживают RADIUS CoA.

Замечательное на английском языке описывает, как создать гостевой доступ с помощью Cisco ISE на Cisco WLC (Wireless Controller). Давайте разбираться!

1. Введение

Гостевой доступ (портал) позволяет предоставить доступ в Интернет или к внутренним ресурсам для гостей и пользователей, которых вы не хотите впускать в свою локальную сеть. Существует 3 предустановленных типа гостевого портала (Guest portal):

Hotspot Guest portal — доступ в сеть гостям предоставляется без данных для входа. Как правило, пользователям требуется принять “Политику использования и конфиденциальности” компании, прежде чем получить доступ в сеть.

Sponsored-Guest portal — доступ в сеть и данные для входы обязан выдать спонсор — пользователь, ответственный за создание гостевых учеток на Cisco ISE.

Self-Registered Guest portal — в этом случае гости используют существующие данные для входа, либо сами себе создают аккаунт с данными для входа, однако требуется подтверждение спонсора для получения доступа в сеть.

На Cisco ISE можно развернуть множество порталов одновременно. По умолчанию на гостевом портале пользователь увидит логотип Cisco и стандартные общие фразы. Это все можно кастомизировать и даже установить просмотр обязательной рекламы перед получением доступа.

Настройку гостевого доступа можно разбить на 4 основных этапа: настройка FortiAP, установление связности Cisco ISE и FortiAP, создание гостевого портала и настройка политики доступа.

2. Настройка FortiAP на FortiGate

FortiGate является контроллером точек доступа и все настройки проводятся на нем. Точки доступа FortiAP поддерживают PoE, поэтому как только вы подключили ее в сеть по Ethernet, можно начинать настройку.

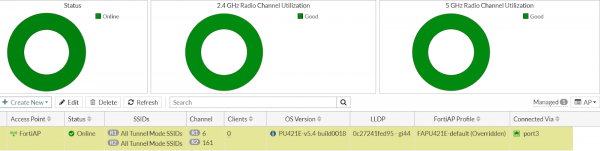

1) На FortiGate зайдите во вкладку WiFi & Switch Controller > Managed FortiAPs > Create New > Managed AP. Используя уникальный серийный номер точки доступа, который указан на самой точке доступа, добавьте ее как объект. Либо же она может обнаружиться сама и тогда нажмите Authorize с помощью правой клавиши мыши.

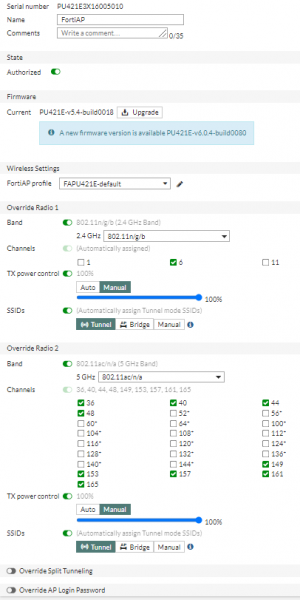

2) Настройки FortiAP могут быть по умолчанию, для примера оставьте как на скриншоте. Крайне рекомендую включать 5 ГГц режим, ибо некоторые устройства не поддерживают 2.4 ГГц.

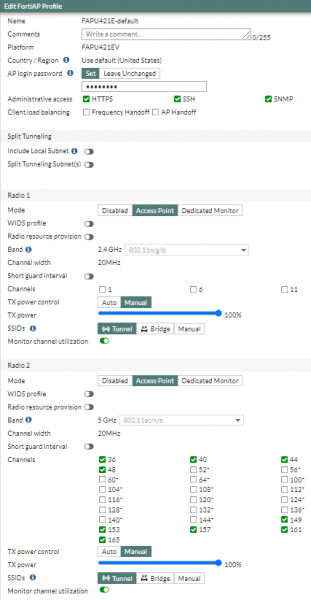

3) Затем во вкладке WiFi & Switch Controller > FortiAP Profiles > Create New мы создаем профиль настроек для точки доступа (версия 802.11 протокола, режим SSID, частота канала и их количество).

Пример настроек FortiAP

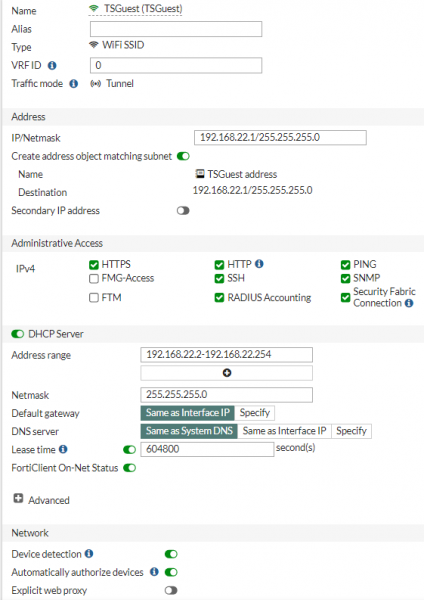

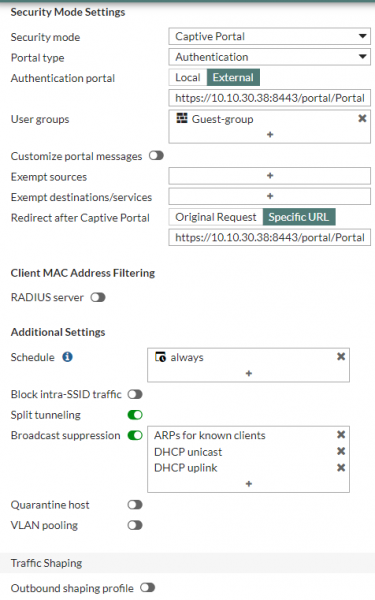

4) Следующий шаг — создание SSID. Перейдите во вкладку WiFi & Switch Controller > SSIDs > Create New > SSID. Здесь из важного следует настроить:

адресное пространство для гостевого WLAN — IP/Netmask

RADIUS Accounting и Secure Fabric Connection в поле Administrative Access

Опция Device Detection

SSID и опция Broadcast SSID

Security Mode Settings > Captive Portal

Authentication Portal — External и вставить ссылку на созданный гостевой портал из Cisco ISE из п. 20

User Group — Guest Group — External — добавить RADIUS на Cisco ISE (п. 6 и далее)

Пример настройки SSID

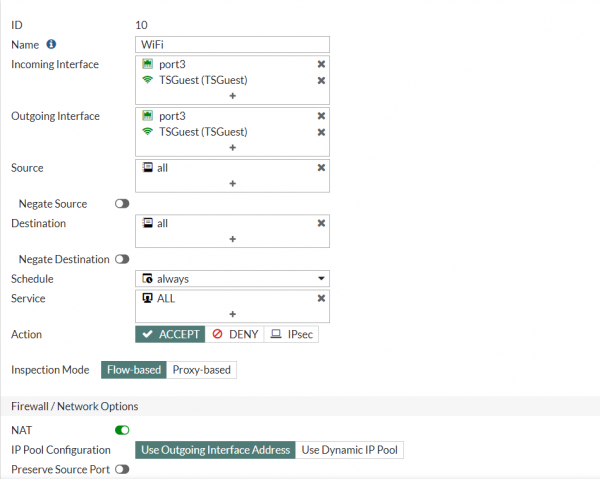

5) Затем следует создать правила в политике доступа на FortiGate. Перейдите во вкладку Policy & Objects > Firewall Policy и создайте правило следующего вида:

3. Настройка RADIUS

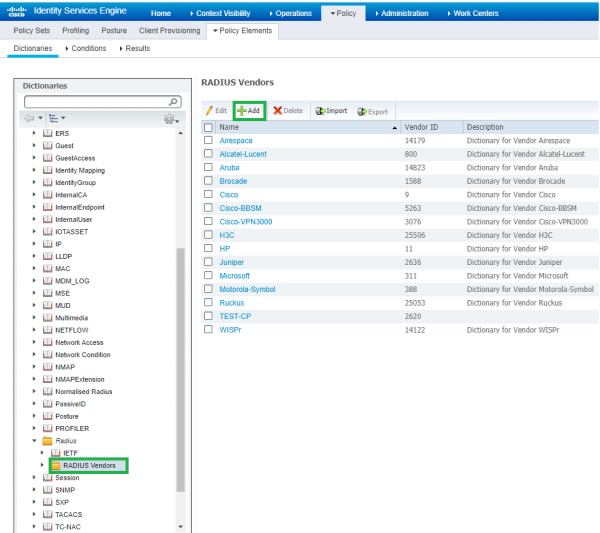

6) Перейдите в веб интерфейс Cisco ISE во вкладку Policy > Policy Elements > Dictionaries > System > Radius > RADIUS Vendors > Add. В данной вкладке мы добавим в список поддерживаемых протоколов RADIUS от Fortinet, так как почти каждый вендор имеет собственные специфические атрибуты — VSA (Vendor-Specific Attributes).

Список атрибутов RADIUS Fortinet можно найти . VSA отличаются по уникальному числу Vendor ID. У Fortinet этот ID = 12356. Полный VSA был опубликован организацией IANA.

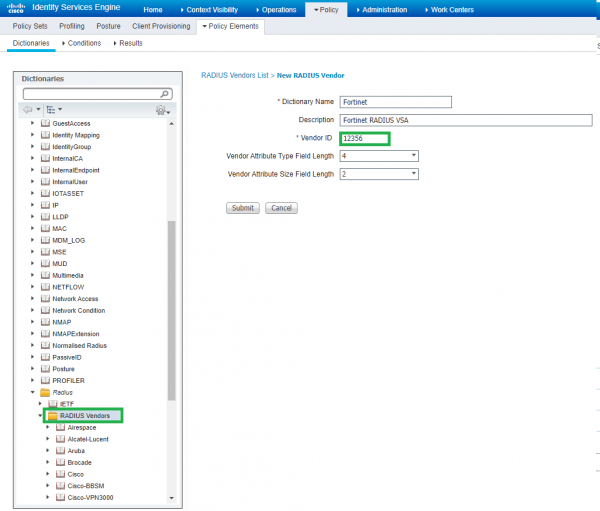

7) Задаем имя словарю, указываем Vendor ID (12356) и нажимаем Submit.

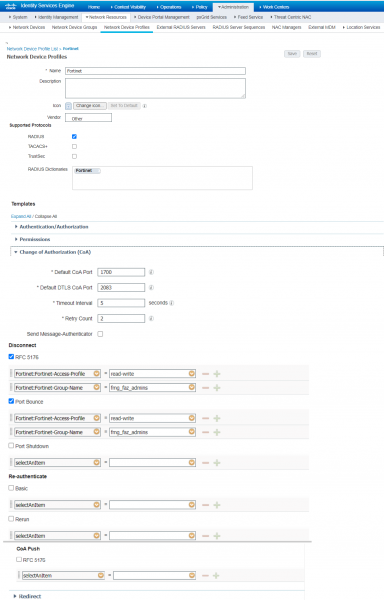

8) После переходим в Administration > Network Device Profiles > Add и создаем новый профиль устройства. В поле RADIUS Dictionaries следует выбрать ранее созданный Fortinet RADIUS словарь и выбрать методы CoA для того, чтобы использовать их потом в политике ISE. Я выбрал RFC 5176 и Port Bounce (shutdown/no shutdown сетевого интерфейса) и соответствующие VSA:

Fortinet-Access-Profile = read-write

Fortinet-Group-Name = fmg_faz_admins

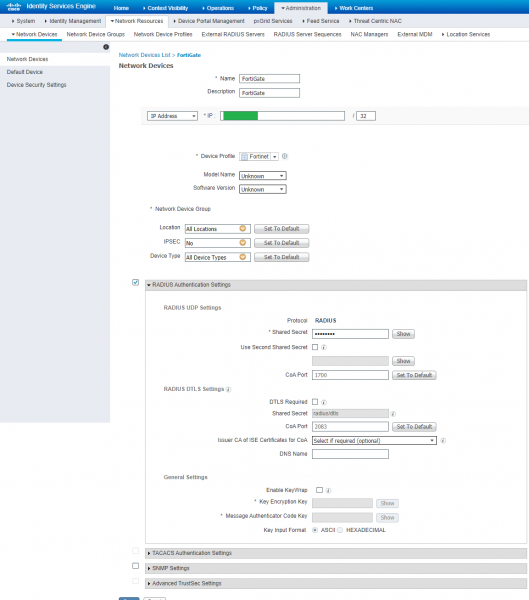

9) Далее следует добавить FortiGate для связности c ISE. Для этого зайдите во вкладку Administration > Network Resources > Network Device Profiles > Add. Изменить следует поля Name, Vendor, RADIUS Dictionaries (IP Address используется FortiGate, а не FortiAP).

Пример настройки RADIUS со стороны ISE

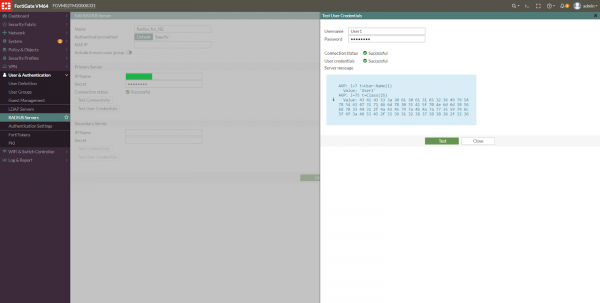

10) После следует настроить RADIUS на стороне FortiGate. В веб интерфейсе FortiGate зайдите в User & Authentication > RADIUS Servers > Create New. Укажите имя, IP адрес и Shared secret (пароль) из прошлого пункта. Далее нажмите Test User Credentials и введите любые учетные данные, которые могут подтянуться через RADIUS (например, локальный пользователь на Cisco ISE).

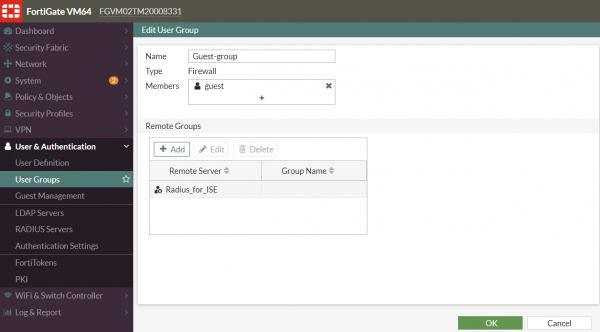

11) Добавьте в группу Guest-Group (если ее нет создайте) RADIUS сервер, как и внешних источник пользователей.

12) Не забудьте добавить группу Guest-Group в SSID, который мы создали ранее в п. 4.

4. Настройка пользователей аутентификации

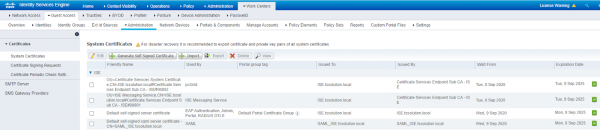

13) Опционально вы можете импортировать на гостевой портал ISE сертификат или создать самоподписанный сертификат во вкладке Work Centers > Guest Access > Administration > Certification > System Certificates.

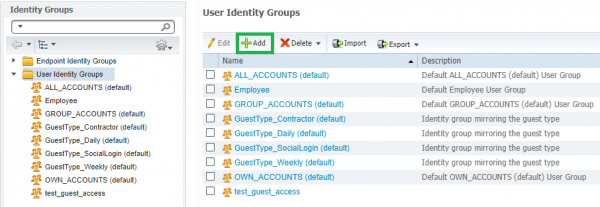

14) После во вкладке Work Centers > Guest Access > Identity Groups > User Identity Groups > Add создайте новую группу пользователей для гостевого доступа, либо же используйте созданные по умолчанию.

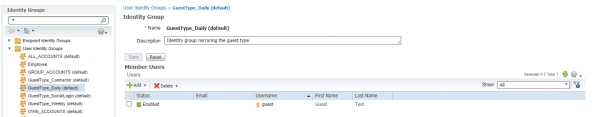

15) Далее во вкладке Administration > Identities создайте гостевых пользователей и добавьте их в групп из прошлого пункта. Если же вы хотите использовать сторонние учетные записи, то пропустите данный шаг.

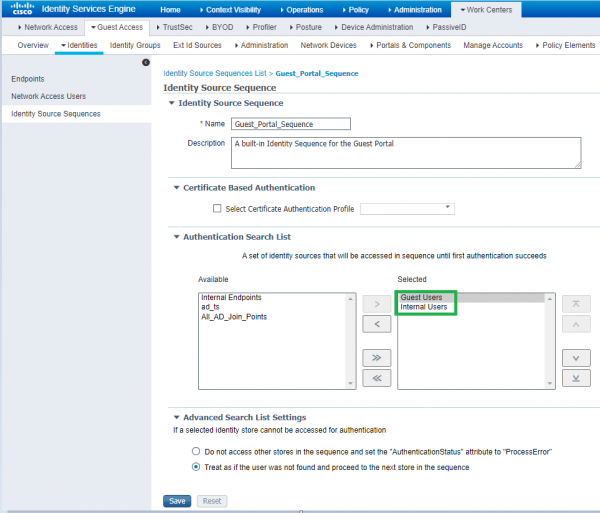

16) После переходим в настройки Work Centers > Guest Access > Identities > Identity Source Sequence > Guest Portal Sequence — это предустановленная последовательность аутентификации гостевых пользователей. И в поле Authentication Search List выберите порядок аутентификации пользователей.

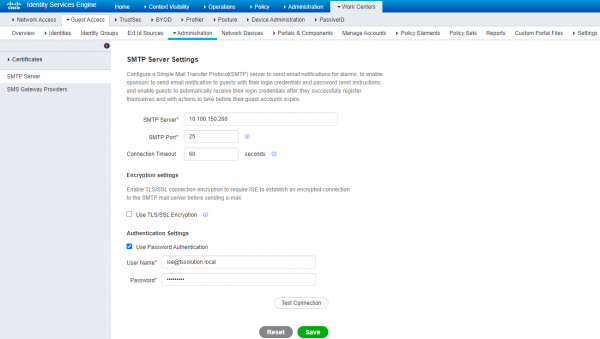

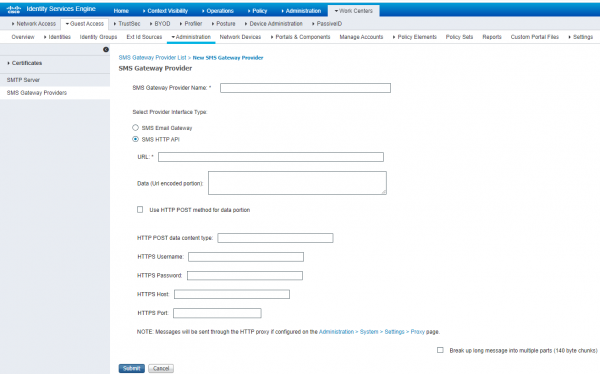

17) Для уведомления гостей одноразовым паролем можно сконфигурировать SMS провайдеров или SMTP сервер для этой цели. Перейдите во вкладку Work Centers > Guest Access > Administration > SMTP Server или SMS Gateway Providers для данных настроек. В случае с SMTP сервером требуется создать учетку для ISE и указать данные в этой вкладке.

18) Для уведомлений по SMS используйте соответствующую вкладку. В ISE есть предустановленные профили популярных SMS провайдеров, однако лучше создать свой. Данные профили используйте как пример настройки SMS Email Gateway или SMS HTTP API.

Пример настройки SMTP сервера и SMS шлюза для одноразового пароля

5. Настройка гостевого портала

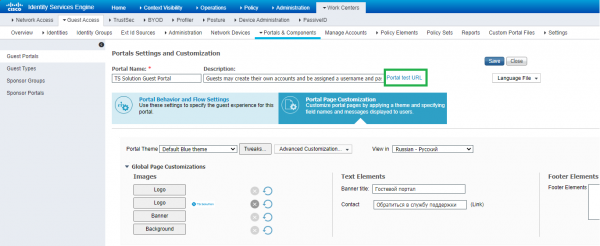

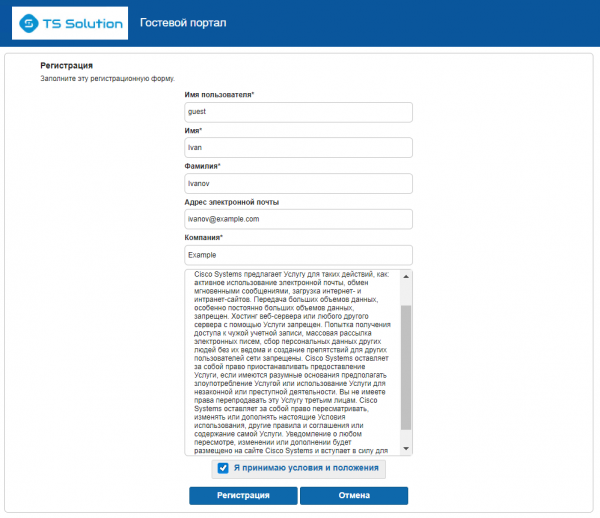

19) Как было упомянуто в начале, есть 3 типа предустановленных гостевых портала: Hotspot, Sponsored, Self-Registered. Предлагаю выбрать третий вариант, так как он наиболее часто встречающийся. В любом случае настройки во многом идентичны. Поэтому переходим во вкладку Work Centers > Guest Access > Portals & Components > Guest Portals > Self-Registered Guest Portal (default).

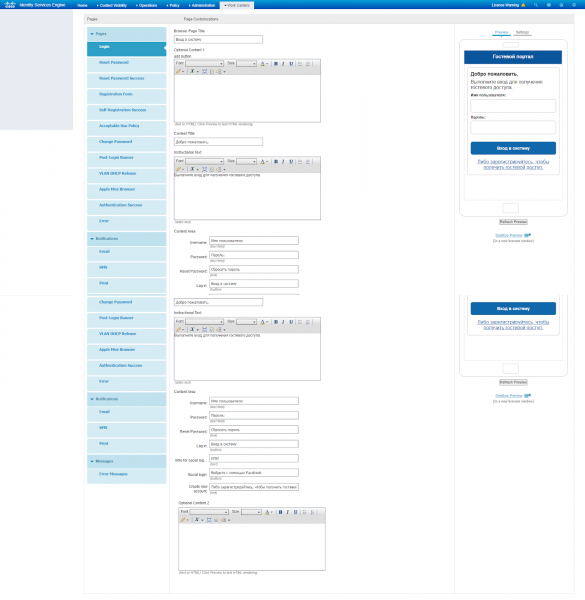

20) Далее во вкладке Portal Page Customization выберите “View in Russian — Русский”, чтобы портал стал отображаться на русском языке. Вы можете изменять текст любой вкладки, добавить свой логотип и многое другое. Справа в углу превью гостевого портала для более удобного представления.

Пример настройки гостевого портала с саморегистрацией

21) Нажмите на фразу “Portal test URL” и скопируйте URL портала в SSID на FortiGate в шаге 4. Примерный вид URL

Чтобы отображался ваш домен, следует подгрузить сертификат на гостевой портал, смотрите шаг 13.

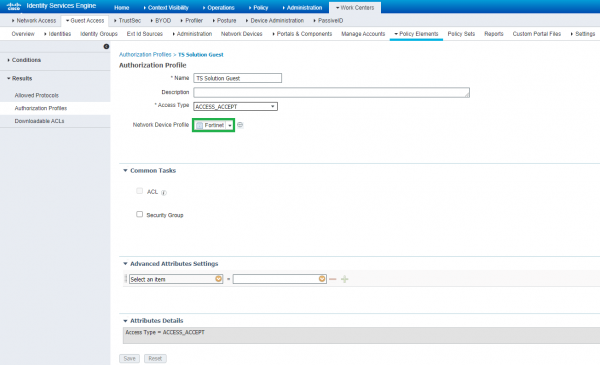

22) Перейдите во вкладку Work Centers > Guest Access > Policy Elements > Results > Authorization Profiles > Add для создания профиля авторизации под ранее созданный Network Device Profile.

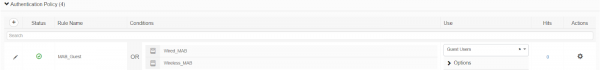

23) Во вкладке Work Centers > Guest Access > Policy Sets отредактируйте политику доступа для WiFi пользователей.

![]()

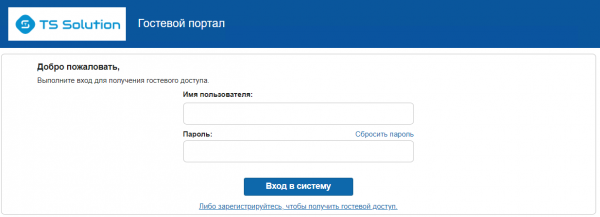

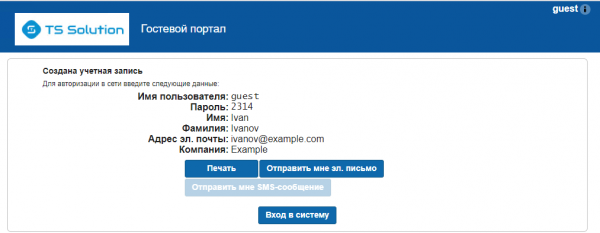

24) Попробуем подключиться к гостевому SSID. Меня сразу перенаправляет на страницу входа. Здесь можно зайти под учеткой guest, созданной локально на ISE, либо зарегистрироваться в качестве гостевого пользователя.

25) Если вы выбрали вариант саморегистрации, то одноразовые данные для входа можно отправить на почту, через СМС или же распечатать.

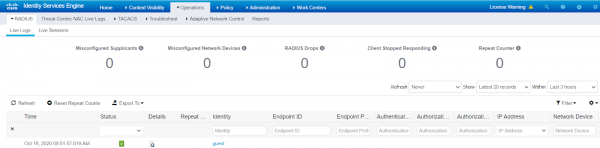

26) Во вкладке RADIUS > Live Logs на Cisco ISE вы увидите соответствующие логи входа.

6. Заключение

В данной долгой статьей мы успешно настроили гостевой доступ на Cisco ISE, где в качестве контроллера точек доступа выступает FortiGate, а в качестве точки доступа FortiAP. Получилась этакая нетривиальная интеграция, что в очередной раз доказывает широкое применение ISE.

Для тестирования Cisco ISE обращайтесь по , а также следите за обновлениями в наших каналах (, , , , ).

Источник: habr.com