В 2019 году консалтинговая компания Miercom провела независимую технологическую оценку Wi-Fi 6 контроллеров Cisco Catalyst серии 9800. Для данного исследования был собран тестовый стенд из контроллеров и точек доступа Wi-Fi 6 от Cisco, и была проведена оценка технического решения в следующих категориях:

- Доступность;

- Безопасность;

- Автоматизация.

Результаты исследования приведены ниже. С 2019 года функционал контроллеров Cisco Catalyst серии 9800 был существенно улучшен – эти моменты также нашли отражение в данной статье.

О других преимуществах технологии Wi-Fi 6, примерах внедрения и сферах применения можно почитать.

Обзор решения

Wi-Fi 6 контроллеры Cisco Catalyst серии 9800

Серия беспроводных контроллеров Cisco Catalyst серии 9800 на базе операционной системы IOS-XE (которая также используется для коммутаторов и маршрутизаторов Cisco) предлагается в различных вариантах.

Старшая модель контроллера 9800-80 поддерживает пропускную способность беспроводной сети до 80 Гбит/с. Один контроллер 9800-80 поддерживает до 6000 точек доступа и до 64 000 беспроводных клиентов.

Модель среднего уровня – контроллер 9800-40 – поддерживает пропускную способность до 40 Гбит/с, до 2000 точек доступа и до 32 000 беспроводных клиентов.

В дополнение к этим моделям в конкурентный анализ также вошел беспроводной контроллер 9800-CL (CL означает Cloud). Модель 9800-CL работает в виртуальных средах на гипервизорах VMWare ESXI и KVM, а его характеристики зависят от выделенных ресурсов оборудования для виртуальной машины контроллера. В максимальной конфигурации контроллер Cisco 9800-CL так же, как и старшая модель 9800-80, поддерживает масштабируемость до 6000 точек доступа и до 64 000 беспроводных клиентов.

При проведении исследования с контроллерами использовались точки доступа Cisco Aironet AP серии 4800, поддерживающие работу на частотах 2,4 и 5 ГГц с возможностью динамического переключения в режим dual 5-GHz.

Тестовый стенд

В рамках тестирования был собран стенд из двух беспроводных контроллеров Cisco Catalyst 9800-CL, работающих в кластере, и точек доступа Cisco Aironet AP серии 4800.

В качестве клиентских устройств использовались ноутбуки компаний Dell и Apple, а также смартфон Apple iPhone.

Тестирование доступности

Доступность определяется как способность пользователей получать доступ к системе или услуге и использовать их. Высокая доступность подразумевает непрерывный доступ к системе или услуге, не зависящий от тех или иных событий.

Высокая доступность была протестирована в четырех сценариях, первые три сценария – это предсказуемые или запланированные события, которые могут проводиться в рабочее или нерабочее время. Пятый сценарий – это классический сбой, который является непредсказуемым событием.

Описание сценариев:

- Исправление ошибок – микрообновление системы (bugfix или security patch), которое позволяет исправить ту или иную ошибку, либо уязвимость без полного обновления системного ПО;

- Функциональное обновление – добавление или расширение текущего функционала системы путем установки функциональных обновлений;

- Полное обновление – обновление образа ПО контроллера;

- Добавление точки доступа – добавление новой модели точки доступа в беспроводную сеть без необходимости перенастройки или обновления программного обеспечения беспроводного контроллера;

- Сбой –отказ беспроводного контроллера.

Исправление ошибок и уязвимостей

Зачастую во многих конкурентных решениях установка исправлений требует полного обновления программного обеспечения системы беспроводного контроллера, что может привести к незапланированным простоям. В случае решения от Cisco установка исправлений выполняется без остановки продуктива. Исправления могут быть установлены на любой из компонентов, в то время как беспроводная инфраструктура продолжает работать.

Сама по себе процедура достаточно проста. Файл исправления копируется в папку начальной загрузки на одном из беспроводных контроллеров Cisco, а затем через графический интерфейс или командную строку выполняется подтверждение операции. Кроме того, через графический интерфейс или командную строку можно еще отменить и удалить исправление, тоже без прерывания работы системы.

Функциональное обновление

Функциональные обновления ПО применяются для активации новых функций. Одним из таких усовершенствований является обновление базы данных сигнатур приложений. Этот пакет был установлен в контроллерах Cisco в качестве теста. Так же, как и в случае с исправлениями, обновление функций применяется, устанавливается или удаляется без простоя или прерывания работы системы.

Полное обновление

На данный момент полное обновление образа ПО контроллера выполняется так же, как и функциональное, то есть, без простоев. Однако эта возможность доступна только в кластерной конфигурации, когда контроллеров более одного. Полное обновление выполняется последовательно: сначала на одном контроллере, потом на втором.

Добавление новой модели точки доступа

Подключение новых точек доступа, которые ранее не эксплуатировались с используемым образом ПО контроллера, к беспроводной сети является достаточно частой операцией, особенно в крупных сетях (аэропорты, отели, производства). Достаточно часто в решениях конкурентов эта операция требует обновления системного ПО или перезагрузки контроллеров.

В процессе подключения новых точек доступа Wi-Fi 6 к кластеру контроллеров Cisco Catalyst серии 9800 подобных проблем не наблюдается. Подключение новых точек к контроллеру проводится без обновлений ПО контроллера, и этот процесс не требует перезагрузки, таким образом никак не влияя на беспроводную сеть.

Отказ контроллера

В тестовой среде используются два контроллера (Active / StandBy) Wi-Fi 6 и точка доступа имеет прямое подключение к обоим контроллерам.

Один беспроводной контроллер является активным, а другой, соответственно, резервным. При сбое активного контроллера управление принимает на себя резервный контроллер, и его статус меняется на активный. Данная процедура происходит без прерывания для точки доступа и Wi-Fi для клиентов.

Безопасность

В этом разделе рассматриваются аспекты обеспечения безопасности, которая в беспроводных сетях является крайне актуальной задачей. Безопасность решения оценивается по следующим характеристикам:

- Распознавание приложений;

- Отслеживание потока трафика (Flow tracking);

- Анализ зашифрованного трафика;

- Обнаружение и предотвращение вторжений;

- Средства аутентификации;

- Средства защиты клиентских устройств.

Распознавание приложений

Среди разнообразных продуктов на рынке корпоративного и промышленного Wi-Fi существуют различия в том, насколько хорошо продукты идентифицируют трафик по приложениям. Продукты разных производителей могут идентифицировать разное количество приложений. При этом многие из приложений, которые указаны у конкурентных решений как возможные для идентификации, по сути, являются веб-сайтами, а не уникальными приложениями.

Есть еще одна интересная особенность распознавания приложений: решения сильно различаются по точности идентификации.

Принимая во внимание все проведенные тесты, можно ответственно заявить, что Wi-Fi-6 решение Cisco распознавание приложений выполняет очень точно: были точно определены Jabber, Netflix, Dropbox, YouTube и прочие популярные приложения, а также веб-сервисы. Также решения Cisco могут глубже погрузиться в пакеты данных с помощью DPI (Deep Packet Inspection).

Отслеживание потоков трафика

Был проведен ещё один тест, чтобы выяснить, может ли система точно отслеживать и сообщать о потоках данных (например, о перемещениях больших файлов). Чтобы проверить это, по сети был отправлен файл размером 6,5 мегабайт по протоколу передачи файлов (FTP).

Решение Cisco полностью справилось с задачей и смогло отследить этот трафик благодаря NetFlow и своим аппаратным возможностям. Трафик был обнаружен и идентифицирован немедленно с точным объемом переданных данных.

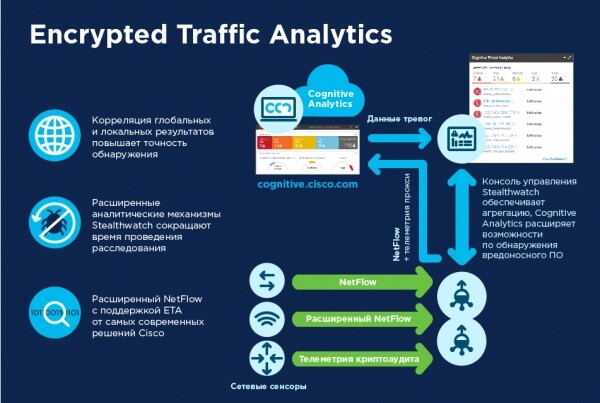

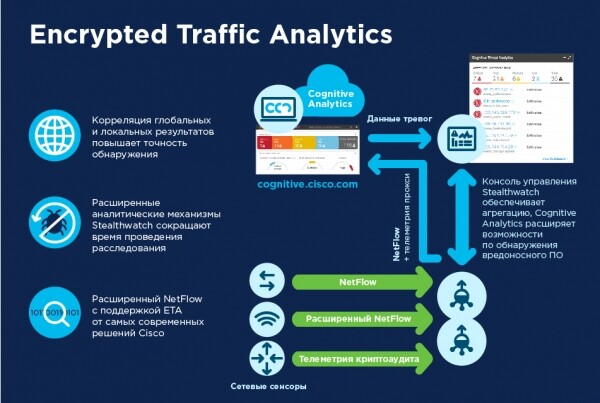

Анализ зашифрованного трафика

Трафик пользовательских данных все чаще шифруется. Это делается для того, чтобы защитить его от отслеживания или перехвата злоумышленниками. Но вместе с этим хакеры все чаще используют шифрование, чтобы скрыть свою вредоносную программу и проводить другие сомнительные операции, такие как Man-in-the-Middle (MiTM) или, например, атаки с использованием кейлогинга.

Большинство предприятий проверяют часть зашифрованного трафика, сначала расшифровывая его с помощью межсетевых экранов или систем предотвращения вторжений. Но этот процесс занимает много времени и не идет на пользу производительности сети в целом. Кроме того, после расшифровки эти данные становятся уязвимыми для любопытных глаз.

Контроллеры Cisco Catalyst серии 9800 успешно решают задачу анализа зашифрованного трафика другими средствами. Решение носит название Encrypted Traffic Analytics (ETA). ETA – это технология, аналогов которой у конкурентных решений на данный момент нет и которая обнаруживает вредоносное ПО в зашифрованном трафике без необходимости его дешифрования. ETA — это базовая функция IOS-XE, которая включает в себя Enhanced NetFlow и использует расширенные поведенческие алгоритмы для выявления вредоносных моделей трафика, скрывающихся в зашифрованном трафике.

ETA не дешифрует сообщения, а собирает профили метаданных зашифрованных потоков трафика – размер пакетов, временные промежутки между пакетами и многое другое. Затем метаданные экспортируются в записях NetFlow v9 в Cisco Stealthwatch.

Ключевой функцией Stealthwatch является постоянный мониторинг трафика, а также создание базовых показателей штатной сетевой активности. С помощью метаданных зашифрованного потока, отправленных ему ETA, Stealthwatch применяет многоуровневое машинное обучение для выявления поведенческих аномалий трафика, которые могут указывать на подозрительные события.

В прошлом году компания Cisco привлекла Miercom для независимой оценки решения Cisco Encrypted Traffic Analytics. В ходе этой оценки Miercom отдельно отправлял известные и неизвестные угрозы (вирусы, трояны, программы-вымогатели) в зашифрованном и незашифрованном трафике через крупные ETA и не-ETA сети, чтобы определить угрозы.

Для тестирования был запущен вредоносный код в обеих сетях. В обоих случаях подозрительная активность постепенно обнаруживалась. В ETA-сети на начальном этапе угрозы обнаруживались на 36% быстрее, чем в не-ETA сети. При этом по ходу работы продуктивность обнаружения в ETA-сети стала увеличиваться. В итоге после нескольких часов работы в ETA-сети были успешно обнаружены две трети активных угроз, что вдвое больше аналогичного показателя в не-ETA-сети.

Функционал ETA хорошо интегрирован со Stealthwatch. Угрозы ранжируются по степени серьезности, отображаются с подробной информацией, а также с вариантами действий по исправлению после подтверждения. Вывод – ETA работает!

Обнаружение и предотвращение вторжений

Сейчас у Cisco есть еще один эффективный инструмент для обеспечения безопасности — Cisco Advanced Wireless Intrusion Prevention System (aWIPS): механизм обнаружения и предотвращения угроз для беспроводных сетей. Решение aWIPS работает на уровне контроллеров, точек доступа и ПО управления Cisco DNA Center. Процесс обнаружения, оповещения и предотвращения угроз объединяет в себе анализ сетевого трафика, информацию о сетевых устройствах и сетевой топологии, методы на основе сигнатур и обнаружение аномалий, что в итоге обеспечивает высокую точность и предотвращение угроз беспроводной сети.

Полная интеграция aWIPS в сетевую инфраструктуру позволяет непрерывно отслеживать беспроводной трафик как в проводных, так и в беспроводных сетях и использовать его для автоматического анализа потенциальных атак из многих источников, чтобы максимально комплексно определять и предотвращать возможные атаки.

Средства аутентификации

На данный момент кроме классических средств аутентификации в решениях Cisco Catalyst серии 9800 доступна поддержка WPA3. WPA3 — это последняя версия WPA, представляющая собой набор протоколов и технологий, обеспечивающих аутентификацию и шифрование для сетей Wi-Fi.

WPA3 использует метод одновременной аутентификации равноправных элементов (SAE — Simultaneous Authentication of Equals) для обеспечения наиболее надежной защиты пользователей от попыток подбора пароля третьими лицами. Когда клиент подключается к точке доступа, он выполняет обмен SAE. В случае успеха каждый из них создаст криптографически надежный ключ, из которого будет получен ключ сеанса, а далее они переходят в состояние подтверждения. После этого клиент и точка доступа могут переходить в состояния подтверждения каждый раз, когда требуется сгенерировать ключ сеанса. Метод использует прямую секретность, при которой злоумышленник может взломать один ключ, но не все другие ключи.

То есть SAE построен таким образом, что у злоумышленника, перехватывающего трафик, есть только одна попытка угадать пароль, прежде чем перехваченные данные станут бесполезны. Для организации длительного подбора пароля потребуется физический доступ к точке доступа.

Средства защиты клиентских устройств

Основным средством защиты клиентов в беспроводных решениях Cisco Catalyst серии 9800 в настоящее время является Cisco Umbrella WLAN — облачная служба сетевой безопасности, работающая на уровне DNS с автоматическим обнаружением как известных, так и новых угроз.

Cisco Umbrella WLAN обеспечивает клиентским устройствам защищенное подключение к Интернету. Это достигается с помощью фильтрации контента, то есть с помощью блокировки доступа к ресурсам в сети Интернет в соответствии с политикой предприятия. Таким образом, выполняется защита клиентских устройств в интернете от вредоносного ПО, программ-вымогателей, фишинга. Применение политик основано на 60-ти непрерывно обновляемых категориях контента.

Автоматизация

Современные беспроводные сети гораздо более гибкие и сложные, поэтому традиционных способов настройки и извлечения информации с беспроводных контроллеров недостаточно. Сетевым администраторам и специалистам по информационной безопасности требуются инструменты для автоматизации и аналитики, что побуждает производителей решений для беспроводных сетей предлагать такие инструменты.

Для решения этих задач в беспроводных контроллерах Cisco Catalyst серии 9800 наряду с традиционным API предусмотрена поддержка протокола конфигурации сети RESTCONF / NETCONF с языком моделирования данных YANG (Yet Another Next Generation).

NETCONF — это протокол на основе XML, который приложения могут использовать для запроса информации и изменения конфигурации сетевых устройств, таких, как беспроводные контроллеры.

В дополнение к этим методам в контроллерах Cisco Catalyst серии 9800 реализована возможность получения, выборки и анализа данных о потоке информации с помощью протокола NetFlow и sFlow.

Для обеспечения безопасности и для моделирования трафика возможность отслеживать конкретные потоки является ценным инструментом. Для решения этой задачи был реализован протокол sFlow, который позволяет захватывать два пакета из каждых ста. Однако иногда этого может быть недостаточно для анализа и адекватного изучения и оценки потока. Поэтому альтернативой является NetFlow, реализованный компанией Cisco, который позволяет на 100% собирать и экспортировать все пакеты в указанном потоке для последующего анализа.

Еще одной функцией, правда, доступной только в аппаратной реализации контроллеров, которая позволяет автоматизировать работу беспроводной сети в контроллерах Cisco Catalyst серии 9800, является встроенная поддержка языка Python в качестве надстройки для использования скриптов прямо на самом беспроводном контроллере.

И, наконец, для операций мониторинга и управления в контроллерах Cisco Catalyst серии 9800 поддерживается проверенный временем протокол SNMP версий 1, 2 и 3.

Таким образом, в ключе автоматизации решения Cisco Catalyst серии 9800 полностью отвечают современным требованиям бизнеса, предлагая как новые и уникальные, так и проверенные временем инструменты для автоматизированного выполнения операций и аналитики в беспроводных сетях любого размера и сложности.

Заключение

В решениях на базе контроллеров Cisco Catalyst серии 9800 компания Cisco продемонстрировала отличные результаты в категориях: высокая доступность, безопасность и автоматизация.

Решение полностью удовлетворяет всем требованиям высокой доступности, таким как аварийное переключение менее чем за секунду во время незапланированных событий и нулевое время простоя для запланированных событий.

В контроллерах Cisco Catalyst серии 9800 реализована комплексная защита, обеспечивающая глубокую проверку пакетов для распознавания приложений и управления ими, полную прозрачность потоков данных и идентификацию угроз, скрытых в зашифрованном трафике, а также применяются передовые механизмы аутентификации и защиты клиентских устройств.

Для автоматизации операций и аналитики решения Cisco Catalyst серии 9800 обладают широкими возможностями, используя популярные стандартные модели: YANG, NETCONF, RESTCONF, традиционные API-интерфейсы и встроенные скрипты Python.

Таким образом компания Cisco в очередной раз подтверждает свой статус ведущего мирового производителя сетевых решений, идущего в ногу со временем и учитывающего все вызовы современного бизнеса.

Подробнее ознакомиться с информацией о семействе коммутаторов Catalyst можно на Cisco.

Источник: habr.com