Я много пишу про обнаружение свободно доступных баз данных практически во всех странах мира, но новостей про российские базы данных, оставленные в открытом доступе почти нет. Хотя недавно и про «руку Кремля», которую с перепугу обнаружил голландский исследователь в более чем 2000 открытых базах данных.

Может сложиться неверное представление, что в России все замечательно и владельцы крупных российских онлайн-проектов подходят ответственно к хранению данных пользователей. Спешу развенчать этот миф на данном примере.

Российский медицинский онлайн-сервис DOC+ судя по всему, умудрился оставить в открытом доступе базу данных ClickHouse с логами доступа. К сожалению, логи выглядят настолько детальными, что вероятной утечке могли подвергнуться персональные данные сотрудников, партнеров и клиентов сервиса.

Обо всем по порядку…

Дисклеймер: вся информация ниже публикуется исключительно в образовательных целях. Автор не получал доступа к персональным данным третьих лиц и компаний. Скриншоты взяты либо из открытых источников, либо были предоставлены автору анонимными доброжелателями.

Со мной, как с владельцем Telegram-канала «», на связь вышел читатель канала, пожелавший остаться неизвестным и сообщил буквально следующее:

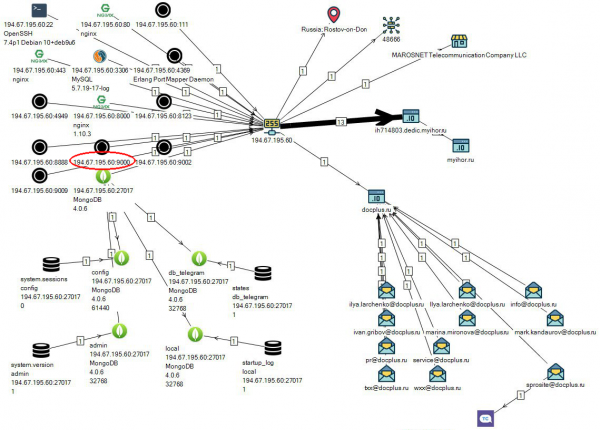

В интернете был обнаружен открытый ClickHouse сервер, который принадлежит компании doc+. IP-адрес сервера совпадает с IP-адресом, на который настроен домен docplus.ru.

Из Википедии: DOC+ (ООО «Новая Медицина») это российская медицинская компания, оказывающая услуги в области телемедицины, вызова врача на дом, хранения и обработки персональных медицинских данных. Компания получила инвестиции от Яндекса.

Судя по собранной информации, база ClickHouse действительно была свободно доступна, и кто угодно, зная IP-адрес мог получить из нее данные. Этими данными предположительно оказались логи доступа к сервису.

Как видно из картинки выше, помимо веб-сервера www.docplus.ru и сервера ClickHouse (порт 9000), на том же IP-адресе «висит» открытая настежь база MongoDB (в которой, судя по всему, ничего интересного нет).

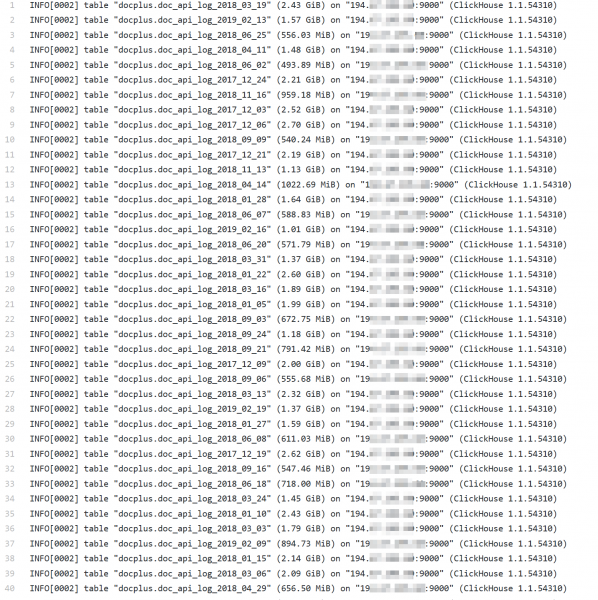

Насколько мне известно, для обнаружения сервера ClickHouse использовался поисковик Shodan.io (про то, я писал отдельно) в связке со специальным скриптом , который проверил найденную базу на отсутствие аутентификации и перечислил все ее таблицы. На тот момент их вроде бы оказалось 474.

Из документации известно, что по умолчанию, сервер ClickHouse слушает HTTP на 8123 порту. Поэтому, чтобы посмотреть, что же содержится в таблицах, достаточно выполнить примерно такой SQL-запрос:

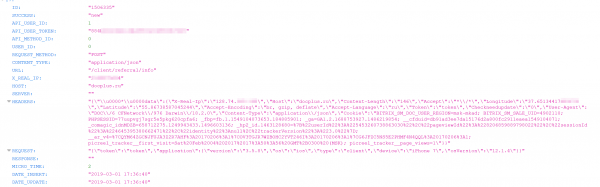

http://[IP-адрес]:8123?query=SELECT * FROM [название таблицы]В результате выполнения запроса могло вернуться вероятно то, что указано на скриншоте ниже:

Из скриншота понятно, что информация в поле HEADERS содержит данные о местоположении (широту и долготу) пользователя, его IP-адрес, информацию об устройстве, с которого он подключался к сервису, версию ОС и т.п.

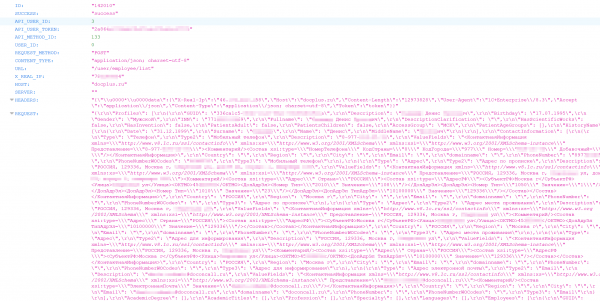

Если бы кому-то пришло в голову чуть-чуть модифицировать SQL-запрос, например, так:

http://[IP-адрес]:8123?query=SELECT * FROM [название таблицы] WHERE REQUEST LIKE ‘%25Profiles%25’

то могло бы вернуться что-то похожее на персональные данные сотрудников, а именно: ФИО, даты рождения, пол, ИНН, адреса прописки и фактического места проживания, телефоны, должности, адреса электронной почты и многое другое:

Вся эта информация из скриншота выше очень похожа на данные отдела кадров из 1С: Предприятие 8.3.

Присмотревшись к параметру API_USER_TOKEN можно подумать, что это «рабочий» токен с помощью которого можно выполнять различные действия от имени пользователя — в том числе получать его личные данные. Но утверждать я этого конечно не могу.

На данный момент нет информации о том, что сервер ClickHouse по-прежнему свободно доступен по тому же IP-адресу.

Источник: habr.com