В отличие от распространенной «клиент-серверной» архитектуры, для децентрализованных приложений характерно:

- Отсутствие необходимости хранить базу данных с логинами и паролями пользователя. Информация для доступа хранится исключительно у самих пользователей, а подтверждение их достоверности происходит на уровне протокола.

- Отсутствие необходимости использовать сервер. Логика приложения может выполняться в блокчейн-сети, где возможно и хранение необходимого количества данных.

Существует 2 относительно безопасных хранилища для ключей пользователей — хардверные кошельки и браузерные расширения. Хардверные кошельки в большинстве своем максимально безопасны, однако сложны в использовании и далеко не бесплатны, а вот браузерные расширения являются идеальным сочетанием безопасности и простоты в использовании, а еще могут быть совершенно бесплатны для конечных пользователей.

Учитывая все это, мы захотели сделать максимально безопасное расширение, которое упрощает разработку децентрализованных приложений, предоставляя простой API для работы с транзакциями и подписями.

Об этом опыте мы вам и расскажем ниже.

В статье будет пошаговая инструкция как написать браузерное расширение, с примерами кода и скриншотами. Весь код вы можете найти в . Каждый коммит логически соответствует разделу данной статьи.

Краткая история браузерных расширений

Браузерные расширения существуют достаточно давно. В Internet Explorer они появились еще в 1999-м году, в Firefox — в 2004-м. Тем не менее, очень долго не было единого стандарта для расширений.

Можно сказать, что он появился вместе с расширениями в четвертой версии Google Chrome. Конечно, никакой спецификации тогда не было, но именно API Chrome стал ее основой: завоевав большую часть рынка браузеров и имея встроенный магазин приложений, Chrome фактически задал стандарт для браузерных расширений.

У Mozilla был свой стандарт, но, видя популярность расширений для Chrome, компания решила сделать совместимый API. В 2015 году по инициативе Mozilla в рамках World Wide Web Consortium (W3C) была создана специальная группа для работы над спецификациями кроссбраузерных расширений.

За основу был взят уже существующий API расширений для Сhrome. Работа велась при поддержке Microsoft (Google в разработке стандарта участвовать отказался), и в результате появился черновик .

Формально спецификацию поддерживают Edge, Firefox и Opera (заметьте, что в этом списке отсутствует Chrome). Но на самом деле стандарт во многом совместим и с Chrome, так как фактически написан на основе его расширений. Подробнее о WebExtensions API можно прочитать .

Структура расширения

Единственный файл, который обязательно нужен для расширения — манифест (manifest.json). Он же является “точкой входа” в расширение.

Манифест

По спецификации файл манифеста является валидным JSON файлом. Полное описание ключей манифеста с информацией о том, какие ключи в поддерживается в каком браузере, можно посмотреть .

Ключи, которых нет в спецификации, “могут” быть проигнорированы (и Chrome, и Firefox пишут об ошибках, но расширения продолжают работать).

А я бы хотел обратить внимание на некоторые моменты.

- background — объект, который включает в себя следующие поля:

- scripts — массив скриптов, которые будут выполнены в background-контексте (поговорим об этом чуть позже);

- page — вместо скриптов, которые будут выполнятся в пустой странице, можно задать html с контентом. В этом случае поле script будет проигнорировано, а скрипты нужно будет вставить в страницу с контентом;

- persistent — бинарный флаг, eсли не указан, то браузер будет «убивать» background-процесс, когда посчитает, что он ничего не делает, и перезапускать при необходимости. В противном случае страница будет выгружена только при закрытии браузера. Не поддерживается в Firefox.

- content_scripts — массив объектов, позволяющий загружать разные скрипты к разным веб страницам. Каждый объект содержит следующие важные поля:

- matches — , по которому определяется, будет включаться конкретный content script или нет.

- js — список скриптов которые будут загружены в данный матч;

- exclude_matches — исключает из поля

matchURL, которые удовлетворяют этому полю.

- page_action — фактически является объектом, который отвечает за иконку, которая отображается рядом с адресной строкой в браузере, и взаимодействие с ней. Позволяет так же показывать popup окно, которое задается с помощью своих HTML, CSS и JS.

- default_popup — путь до HTML файла с popup-интерфейсом, может содержать CSS и JS.

- permissions — массив для управления правами расширения. Существует 3 типа прав, которые подробно описаны

- web_accessible_resources — ресурсы расширения, которые может запрашивать веб страница, например, изображения, файлы JS, CSS, HTML.

- externally_connectable — здесь можно явно указать ID других расширений и домены веб-страниц, с которых можно подключаться. Домен может быть второго уровня и выше. Не работает в Firefox.

Контекст выполнения

У расширения есть три контекста исполнения кода, то есть, приложение состоит из трех частей с разным уровнем доступа к API браузера.

Extension context

Здесь доступна большая часть API. В этом контексте «живут»:

- Background page — “backend” часть расширения. Файл указывается в манифесте по ключу “background”.

- Popup page — popup страница, которая появляется при нажатии на иконку расширения. В манифесте

browser_action->default_popup. - Custom page — страница расширения, «живущая» в отдельной вкладке вида

chrome-extension://<id_расширения>/customPage.html.

Этот контекст существует независимо от окон и вкладок браузера. Background page существует в единственном экземпляре и работает всегда (исключение — event page, когда background-скрипт запускается по событию и «умирает» после его выполнения). Popup page существует, когда открыто окно popup, а Custom page — пока открыта вкладка с ней. Доступа к другим вкладкам и их содержимому из этого контекста нет.

Content script context

Файл контент-скрипта запускается вместе с каждой вкладкой браузера. У него есть доступ к части API расширения и к DOM-дереву веб-страницы. Именно контент-скрипты отвечают за взаимодействие со страницей. Расширения, манипулирующие DOM-деревом, делают это в контент-скриптах – например, блокировщики рекламы или переводчики. Также контент-скрипт может общаться со страницей через стандартный postMessage.

Web page context

Это собственно сама веб-страница. К расширению она не имеет никакого отношения и доступа туда не имеет, кроме случаев, когда в манифесте явно не указан домен этой страницы (об этом — ниже).

Обмен сообщениями

Разные части приложения должны обмениваться сообщениями между собой. Для этого существует API runtime.sendMessage для отправки сообщения background и tabs.sendMessage для отправки сообщения странице (контент-скрипту, popup’у или веб странице при наличии externally_connectable). Ниже приведен пример при обращении к API Chrome.

// Сообщением может быть любой JSON сериализуемый объект

const msg = {a: 'foo', b: 'bar'};

// extensionId можно не указывать, если мы хотим послать сообщение 'своему' расширению (из ui или контент скрипта)

chrome.runtime.sendMessage(extensionId, msg);

// Так выглядит обработчик

chrome.runtime.onMessage.addListener((msg) => console.log(msg))

// Можно слать сообщения вкладкам зная их id

chrome.tabs.sendMessage(tabId, msg)

// Получить к вкладкам и их id можно, например, вот так

chrome.tabs.query(

{currentWindow: true, active : true},

function(tabArray){

tabArray.forEach(tab => console.log(tab.id))

}

)Для полноценного общения можно создавать соединения через runtime.connect. В ответ мы получим runtime.Port, в который, пока он открыт, можно отправлять любое количество сообщений. На стороне клиента, например, contentscript, это выглядит так:

// Опять же extensionId можно не указывать при коммуникации внутри одного расширения. Подключение можно именовать

const port = chrome.runtime.connect({name: "knockknock"});

port.postMessage({joke: "Knock knock"});

port.onMessage.addListener(function(msg) {

if (msg.question === "Who's there?")

port.postMessage({answer: "Madame"});

else if (msg.question === "Madame who?")

port.postMessage({answer: "Madame... Bovary"});

Сервер или background:

// Обработчик для подключения 'своих' вкладок. Контент скриптов, popup или страниц расширения

chrome.runtime.onConnect.addListener(function(port) {

console.assert(port.name === "knockknock");

port.onMessage.addListener(function(msg) {

if (msg.joke === "Knock knock")

port.postMessage({question: "Who's there?"});

else if (msg.answer === "Madame")

port.postMessage({question: "Madame who?"});

else if (msg.answer === "Madame... Bovary")

port.postMessage({question: "I don't get it."});

});

});

// Обработчик для подключения внешних вкладок. Других расширений или веб страниц, которым разрешен доступ в манифесте

chrome.runtime.onConnectExternal.addListener(function(port) {

...

});Также есть событие onDisconnect и метод disconnect.

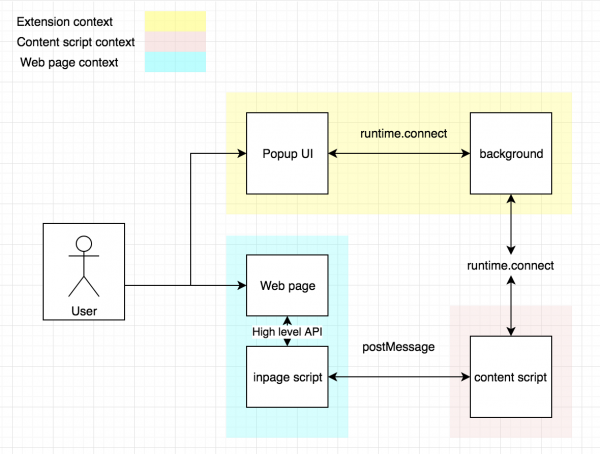

Схема приложения

Давайте сделаем браузерное расширение, которое хранит приватные ключи, предоставляет доступ к публичной информации (адрес, публичный ключ общается со страницей и позволяет сторонним приложениям запросить подпись транзакций.

Разработка приложения

Наше приложение должно как взаимодействовать с пользователем, так и предоставлять странице API для вызова методов (например, для подписи транзакций). Обойтись одним лишь contentscript не получится, так как у него есть доступ только к DOM, но не к JS страницы. Подключаться через runtime.connect мы не можем, потому что API нужен на всех доменах, а в манифесте можно указывать только конкретные. В итоге схема будет выглядеть так:

Будет еще один скрипт — inpage, который мы будем инжектить в страницу. Он будет выполняться в ее контексте и предоставлять API для работы с расширением.

Начало

Весь код браузерного расширения доступен на . В процессе описания будут ссылки на коммиты.

Начнем с манифеста:

{

// Имя и описание, версия. Все это будет видно в браузере в chrome://extensions/?id=<id расширения>

"name": "Signer",

"description": "Extension demo",

"version": "0.0.1",

"manifest_version": 2,

// Скрипты, которые будут исполнятся в background, их может быть несколько

"background": {

"scripts": ["background.js"]

},

// Какой html использовать для popup

"browser_action": {

"default_title": "My Extension",

"default_popup": "popup.html"

},

// Контент скрипты.

// У нас один объект: для всех url начинающихся с http или https мы запускаем

// contenscript context со скриптом contentscript.js. Запускать сразу по получении документа для всех фреймов

"content_scripts": [

{

"matches": [

"http://*/*",

"https://*/*"

],

"js": [

"contentscript.js"

],

"run_at": "document_start",

"all_frames": true

}

],

// Разрешен доступ к localStorage и idle api

"permissions": [

"storage",

// "unlimitedStorage",

//"clipboardWrite",

"idle"

//"activeTab",

//"webRequest",

//"notifications",

//"tabs"

],

// Здесь указываются ресурсы, к которым будет иметь доступ веб страница. Тоесть их можно будет запрашивать fetche'м или просто xhr

"web_accessible_resources": ["inpage.js"]

}Создаем пустые background.js, popup.js, inpage.js и contentscript.js. Добавляем popup.html — и наше приложение уже можно загрузить в Google Chrome и убедиться, что оно работает.

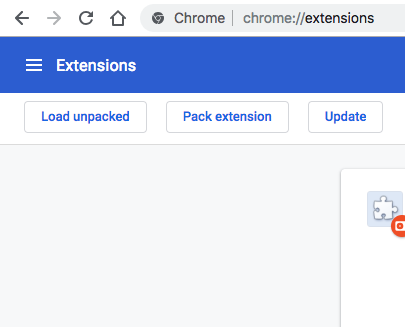

Чтобы убедиться в этом, можно взять код . Кроме того, что мы сделали, по ссылке настроена сборка проекта с помощью webpack. Чтобы добавить приложение в браузер, в chrome://extensions нужно выбрать load unpacked и папку с соответствующим расширением — в нашем случае dist.

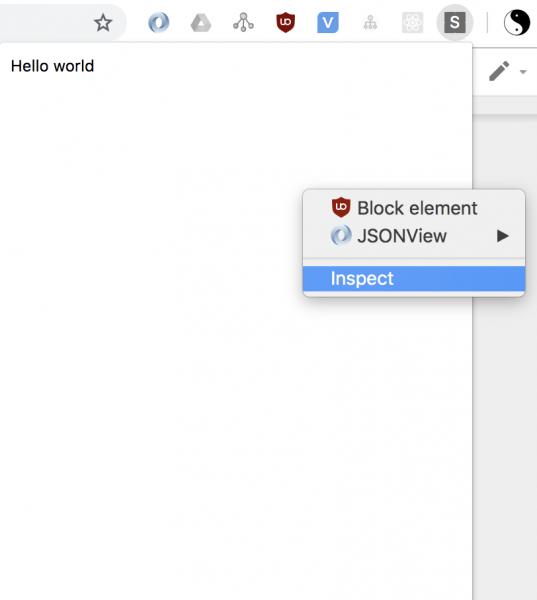

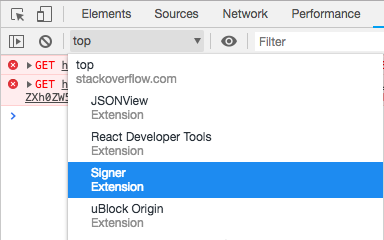

Теперь наше расширение установлено и работает. Запуститьинструменты для разработчиков для разных контекстов можно следующим образом:

popup ->

Доступ к консоли контент-скрипта осуществляется через консоль самой страницы, на которой он запущен.

Обмен сообщениями

Итак, нам необходимо установить два канала связи: inpage <-> background и popup <-> background. Можно, конечно, просто отправлять сообщения в порт и изобрести свой протокол, но мне больше нравится подход, который я подсмотрел в проекте с открытым кодом metamask.

Это браузерное расширение для работы с сетью Ethereum. В нем разные части приложения общаются через RPC при помощи библиотеки dnode. Она позволяет достаточно быстро и удобно организовать обмен, если в качестве транспорта ей предоставить nodejs stream (имеется в виду объект, реализующий тот же интерфейс):

import Dnode from "dnode/browser";

// В этом примере условимся что клиент удаленно вызывает функции на сервере, хотя ничего нам не мешает сделать это двунаправленным

// Cервер

// API, которое мы хотим предоставить

const dnode = Dnode({

hello: (cb) => cb(null, "world")

})

// Транспорт, поверх которого будет работать dnode. Любой nodejs стрим. В браузере есть бибилиотека 'readable-stream'

connectionStream.pipe(dnode).pipe(connectionStream)

// Клиент

const dnodeClient = Dnode() // Вызов без агрумента значит что мы не предоставляем API на другой стороне

// Выведет в консоль world

dnodeClient.once('remote', remote => {

remote.hello(((err, value) => console.log(value)))

})Теперь мы создадим класс приложения. Оно будет создавать объекты API для popup и веб-страницы, а также создавать dnode для них:

import Dnode from 'dnode/browser';

export class SignerApp {

// Возвращает объект API для ui

popupApi(){

return {

hello: cb => cb(null, 'world')

}

}

// Возвращает объет API для страницы

pageApi(){

return {

hello: cb => cb(null, 'world')

}

}

// Подключает popup ui

connectPopup(connectionStream){

const api = this.popupApi();

const dnode = Dnode(api);

connectionStream.pipe(dnode).pipe(connectionStream);

dnode.on('remote', (remote) => {

console.log(remote)

})

}

// Подключает страницу

connectPage(connectionStream, origin){

const api = this.popupApi();

const dnode = Dnode(api);

connectionStream.pipe(dnode).pipe(connectionStream);

dnode.on('remote', (remote) => {

console.log(origin);

console.log(remote)

})

}

}Здесь и далее вместо глобального объекта Chrome мы используем extentionApi, который обращается к Chrome в браузере от Google и к browser в других. Делается это для кроссбраузерности, но в рамках данной статьи можно было бы использовать и просто ‘chrome.runtime.connect’.

Создадим инстанс приложения в background скрипте:

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import {SignerApp} from "./SignerApp";

const app = new SignerApp();

// onConnect срабатывает при подключении 'процессов' (contentscript, popup, или страница расширения)

extensionApi.runtime.onConnect.addListener(connectRemote);

function connectRemote(remotePort) {

const processName = remotePort.name;

const portStream = new PortStream(remotePort);

// При установке соединения можно указывать имя, по этому имени мы и оппределяем кто к нам подлючился, контентскрипт или ui

if (processName === 'contentscript'){

const origin = remotePort.sender.url

app.connectPage(portStream, origin)

}else{

app.connectPopup(portStream)

}

}Так как dnode работает со стримами, а мы получаем порт, то необходим класс-адаптер. Он сделан при помощи библиотеки readable-stream, которая реализует nodejs-стримы в браузере:

import {Duplex} from 'readable-stream';

export class PortStream extends Duplex{

constructor(port){

super({objectMode: true});

this._port = port;

port.onMessage.addListener(this._onMessage.bind(this));

port.onDisconnect.addListener(this._onDisconnect.bind(this))

}

_onMessage(msg) {

if (Buffer.isBuffer(msg)) {

delete msg._isBuffer;

const data = new Buffer(msg);

this.push(data)

} else {

this.push(msg)

}

}

_onDisconnect() {

this.destroy()

}

_read(){}

_write(msg, encoding, cb) {

try {

if (Buffer.isBuffer(msg)) {

const data = msg.toJSON();

data._isBuffer = true;

this._port.postMessage(data)

} else {

this._port.postMessage(msg)

}

} catch (err) {

return cb(new Error('PortStream - disconnected'))

}

cb()

}

}Теперь создаем подключение в UI:

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import Dnode from 'dnode/browser';

const DEV_MODE = process.env.NODE_ENV !== 'production';

setupUi().catch(console.error);

async function setupUi(){

// Также, как и в классе приложения создаем порт, оборачиваем в stream, делаем dnode

const backgroundPort = extensionApi.runtime.connect({name: 'popup'});

const connectionStream = new PortStream(backgroundPort);

const dnode = Dnode();

connectionStream.pipe(dnode).pipe(connectionStream);

const background = await new Promise(resolve => {

dnode.once('remote', api => {

resolve(api)

})

});

// Делаем объект API доступным из консоли

if (DEV_MODE){

global.background = background;

}

}Затем мы создаем подключение в content script:

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import PostMessageStream from 'post-message-stream';

setupConnection();

injectScript();

function setupConnection(){

const backgroundPort = extensionApi.runtime.connect({name: 'contentscript'});

const backgroundStream = new PortStream(backgroundPort);

const pageStream = new PostMessageStream({

name: 'content',

target: 'page',

});

pageStream.pipe(backgroundStream).pipe(pageStream);

}

function injectScript(){

try {

// inject in-page script

let script = document.createElement('script');

script.src = extensionApi.extension.getURL('inpage.js');

const container = document.head || document.documentElement;

container.insertBefore(script, container.children[0]);

script.onload = () => script.remove();

} catch (e) {

console.error('Injection failed.', e);

}

}Так как API нам нужен не в контент-скрипте, а непосредственно на странице, мы делаем две вещи:

- Создаем два стрима. Один — в сторону страницы, поверх postMessage. Для этого мы используем вот от создателей metamask. Второй стрим — к background поверх порта, полученного от

runtime.connect. Пайпим их. Теперь у страницы будет стрим до бэкграунда. - Инжектим скрипт в DOM. Выкачиваем скрипт (доступ к нему был разрешен в манифесте) и создаем тег

scriptс его содержимым внутри:

import PostMessageStream from 'post-message-stream';

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

setupConnection();

injectScript();

function setupConnection(){

// Стрим к бекграунду

const backgroundPort = extensionApi.runtime.connect({name: 'contentscript'});

const backgroundStream = new PortStream(backgroundPort);

// Стрим к странице

const pageStream = new PostMessageStream({

name: 'content',

target: 'page',

});

pageStream.pipe(backgroundStream).pipe(pageStream);

}

function injectScript(){

try {

// inject in-page script

let script = document.createElement('script');

script.src = extensionApi.extension.getURL('inpage.js');

const container = document.head || document.documentElement;

container.insertBefore(script, container.children[0]);

script.onload = () => script.remove();

} catch (e) {

console.error('Injection failed.', e);

}

}Теперь создаем объект api в inpage и заводим его global:

import PostMessageStream from 'post-message-stream';

import Dnode from 'dnode/browser';

setupInpageApi().catch(console.error);

async function setupInpageApi() {

// Стрим к контентскрипту

const connectionStream = new PostMessageStream({

name: 'page',

target: 'content',

});

const dnode = Dnode();

connectionStream.pipe(dnode).pipe(connectionStream);

// Получаем объект API

const pageApi = await new Promise(resolve => {

dnode.once('remote', api => {

resolve(api)

})

});

// Доступ через window

global.SignerApp = pageApi;

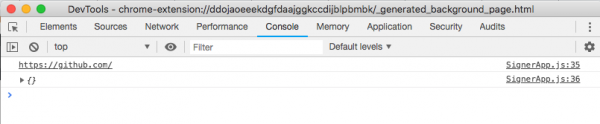

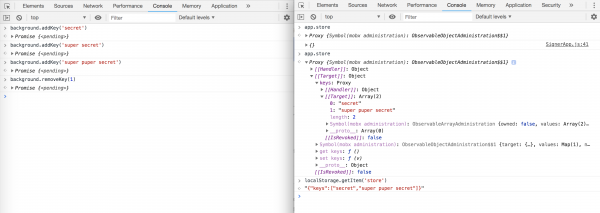

}У нас готов . При подключении новой страницы к background мы можем это увидеть:

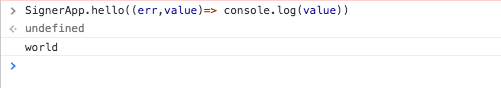

Пустой API и origin. На стороне страницы мы можем вызвать функцию hello вот так:

Работать с callback-функциями в современном JS — моветон, поэтому напишем небольшой хелпер для создания dnode, который позволяет передавать в объект API в utils.

Объекты API теперь будут выглядеть вот так:

export class SignerApp {

popupApi() {

return {

hello: async () => "world"

}

}

...

}Получение объекта от remote следующим образом:

import {cbToPromise, transformMethods} from "../../src/utils/setupDnode";

const pageApi = await new Promise(resolve => {

dnode.once('remote', remoteApi => {

// С помощью утилит меняем все callback на promise

resolve(transformMethods(cbToPromise, remoteApi))

})

});А вызов функций возвращает промис:

Версия с асинхронными функциями доступна .

В целом, подход с RPC и стримами кажется достаточно гибким: мы можем использовать steam multiplexing и создавать несколько разных API для разных задач. В принципе, dnode можно использовать где угодно, главное — обернуть транспорт в виде nodejs стрима.

Альтернативой является формат JSON, который реализует протокол JSON RPC 2. Однако он работает с конкретными транспортами (TCP и HTTP(S)), что в нашем случае не применимо.

Внутренний стейт и localStorage

Нам понадобится хранить внутренний стейт приложения — как минимум, ключи для подписи. Мы можем достаточно легко добавить стейт приложению и методы для его изменения в popup API:

import {setupDnode} from "./utils/setupDnode";

export class SignerApp {

constructor(){

this.store = {

keys: [],

};

}

addKey(key){

this.store.keys.push(key)

}

removeKey(index){

this.store.keys.splice(index,1)

}

popupApi(){

return {

addKey: async (key) => this.addKey(key),

removeKey: async (index) => this.removeKey(index)

}

}

...

} В background обернем все в функцию и запишем объект приложения в window, чтобы можно было с ним работать из консоли:

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import {SignerApp} from "./SignerApp";

const DEV_MODE = process.env.NODE_ENV !== 'production';

setupApp();

function setupApp() {

const app = new SignerApp();

if (DEV_MODE) {

global.app = app;

}

extensionApi.runtime.onConnect.addListener(connectRemote);

function connectRemote(remotePort) {

const processName = remotePort.name;

const portStream = new PortStream(remotePort);

if (processName === 'contentscript') {

const origin = remotePort.sender.url;

app.connectPage(portStream, origin)

} else {

app.connectPopup(portStream)

}

}

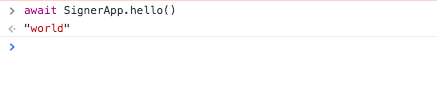

}Добавим из консоли UI несколько ключей и посмотрим, что получилось со стейтом:

Стейт нужно сделать персистентным, чтобы при перезапуске ключи не терялись.

Хранить будем в localStorage, перезаписывая при каждом изменении. Впоследствии доступ к нему также будет необходим для UI, и хочется также подписываться на изменения. Исходя из этого удобно будет сделать наблюдаемое хранилище (observable storage) и подписываться на его изменения.

Использовать будем библиотеку mobx (). Выбор пал на нее, так как работать с ней не приходилось, а очень хотелось ее изучить.

Добавим инициализацию начального стейта и сделаем store observable:

import {observable, action} from 'mobx';

import {setupDnode} from "./utils/setupDnode";

export class SignerApp {

constructor(initState = {}) {

// Внешне store так и останется тем же объектом, только теперь все его поля стали proxy, которые отслеживают доступ к ним

this.store = observable.object({

keys: initState.keys || [],

});

}

// Методы, которые меняют observable принято оборачивать декоратором

@action

addKey(key) {

this.store.keys.push(key)

}

@action

removeKey(index) {

this.store.keys.splice(index, 1)

}

...

}«Под капотом» mobx заменил все поля store на proxy и перехватывает все обращения к ним. На эти обращения можно будет подписываться.

Далее я буду часто использовать термин “при изменении”, хотя это не совсем корректно. Mobx отслеживает именно доступ к полям. Используются геттеры и сеттеры прокси-объектов, которые создает библиотека.

Декораторы action служат двум целям:

- В строгом режиме с флагом enforceActions mobx запрещает менять стейт напрямую. Хорошим тоном считается работа именно в строгом режиме.

- Даже если функция меняет стейт несколько раз – например, мы меняем несколько полей в несколько строк кода, — обсерверы оповещаются только по ее завершении. Это особенно важно для фронтенда, где лишние обновления стейта приводят к ненужному рендеру элементов. В нашем случае ни первое, ни второе особо не актуально, однако мы будем следовать лучшим практикам. Декораторы принято вешать на все функции, которые меняют стейт наблюдаемых полей.

В background добавим инициализацию и сохранение стейта в localStorage:

import {reaction, toJS} from 'mobx';

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import {SignerApp} from "./SignerApp";

// Вспомогательные методы. Записывают/читают объект в/из localStorage виде JSON строки по ключу 'store'

import {loadState, saveState} from "./utils/localStorage";

const DEV_MODE = process.env.NODE_ENV !== 'production';

setupApp();

function setupApp() {

const initState = loadState();

const app = new SignerApp(initState);

if (DEV_MODE) {

global.app = app;

}

// Setup state persistence

// Результат reaction присваивается переменной, чтобы подписку можно было отменить. Нам это не нужно, оставлено для примера

const localStorageReaction = reaction(

() => toJS(app.store), // Функция-селектор данных

saveState // Функция, которая будет вызвана при изменении данных, которые возвращает селектор

);

extensionApi.runtime.onConnect.addListener(connectRemote);

function connectRemote(remotePort) {

const processName = remotePort.name;

const portStream = new PortStream(remotePort);

if (processName === 'contentscript') {

const origin = remotePort.sender.url

app.connectPage(portStream, origin)

} else {

app.connectPopup(portStream)

}

}

}Интересна здесь функция reaction. У нее два аргумента:

- Селектор данных.

- Обработчик, который будет вызван с этими данными каждый раз, когда они изменяются.

В отличие от redux, где мы явно получаем стейт в качестве аргумента, mobx запоминает к каким именно observable мы обращаемся внутри селектора, и только при их изменении вызывает обработчик.

Важно понимать, как именно mobx решает, на какие observable мы подписываемся. Если бы в коде я написал селектор вот так() => app.store, то reaction не будет вызван никогда, так как сам по себе хранилище не является наблюдаемым, таковыми являются только его поля.

Если бы я написал вот так () => app.store.keys, то опять ничего не произошло бы, так как при добавлении/удалении элементов массива ссылка на него меняться не будет.

Mobx в первый раз выполняет функцию селектора и следит только за теми observable, к которым мы получали доступ. Сделано это через геттеры прокси. Поэтому здесь использована встроенная функция toJS. Она возвращает новый объект, в котором все прокси заменены на оригинальные поля. В процессе выполнения она читает все поля объекта – следовательно, срабатывают геттеры.

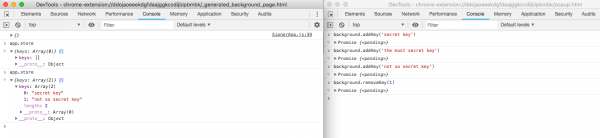

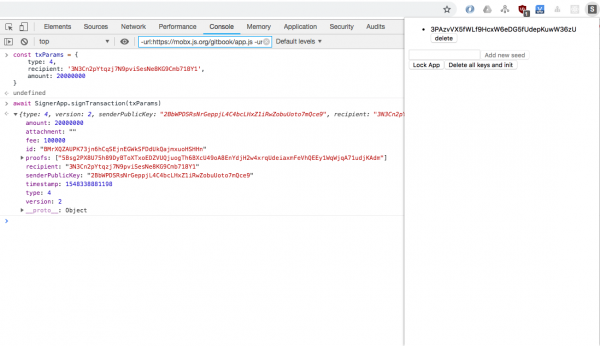

В консоли popup снова добавим несколько ключей. На этот раз они попали еще и в localStorage:

При перезагрузке background-страницы информация остается на месте.

Весь код приложения до этого момента можно посмотреть .

Безопасное хранение приватных ключей

Хранить приватные ключи в открытом виде небезопасно: всегда есть вероятность того, что вас взломают, получат доступ к вашему компьютеру и так далее. Поэтому в localStorage мы будем хранить ключи в зашифрованном паролем виде.

Для большей безопасности добавим приложению стейт locked, в котором доступа к ключам не будет совсем. Мы будем автоматически переводить расширение в стейт locked по таймауту.

Mobx позволяет хранить только минимальный набор данных, а остальное автоматически рассчитывать на их основе. Это — так называемые computed properties. Их можно сравнить с view в базах данных:

import {observable, action} from 'mobx';

import {setupDnode} from "./utils/setupDnode";

// Утилиты для безопасного шифрования строк. Используют crypto-js

import {encrypt, decrypt} from "./utils/cryptoUtils";

export class SignerApp {

constructor(initState = {}) {

this.store = observable.object({

// Храним пароль и зашифрованные ключи. Если пароль null - приложение locked

password: null,

vault: initState.vault,

// Геттеры для вычислимых полей. Можно провести аналогию с view в бд.

get locked(){

return this.password == null

},

get keys(){

return this.locked ?

undefined :

SignerApp._decryptVault(this.vault, this.password)

},

get initialized(){

return this.vault !== undefined

}

})

}

// Инициализация пустого хранилища новым паролем

@action

initVault(password){

this.store.vault = SignerApp._encryptVault([], password)

}

@action

lock() {

this.store.password = null

}

@action

unlock(password) {

this._checkPassword(password);

this.store.password = password

}

@action

addKey(key) {

this._checkLocked();

this.store.vault = SignerApp._encryptVault(this.store.keys.concat(key), this.store.password)

}

@action

removeKey(index) {

this._checkLocked();

this.store.vault = SignerApp._encryptVault([

...this.store.keys.slice(0, index),

...this.store.keys.slice(index + 1)

],

this.store.password

)

}

... // код подключения и api

// private

_checkPassword(password) {

SignerApp._decryptVault(this.store.vault, password);

}

_checkLocked() {

if (this.store.locked){

throw new Error('App is locked')

}

}

// Методы для шифровки/дешифровки хранилища

static _encryptVault(obj, pass){

const jsonString = JSON.stringify(obj)

return encrypt(jsonString, pass)

}

static _decryptVault(str, pass){

if (str === undefined){

throw new Error('Vault not initialized')

}

try {

const jsonString = decrypt(str, pass)

return JSON.parse(jsonString)

}catch (e) {

throw new Error('Wrong password')

}

}

}Теперь мы храним только шифрованные ключи и пароль. Все остальное вычисляется. Перевод в стейт locked мы делаем с помощью удаления пароля из стейта. В публичном API появился метод для инициализации хранилища.

Для шифрования написаны :

import CryptoJS from 'crypto-js'

// Используется для осложнения подбора пароля перебором. На каждый вариант пароля злоумышленнику придется сделать 5000 хешей

function strengthenPassword(pass, rounds = 5000) {

while (rounds-- > 0){

pass = CryptoJS.SHA256(pass).toString()

}

return pass

}

export function encrypt(str, pass){

const strongPass = strengthenPassword(pass);

return CryptoJS.AES.encrypt(str, strongPass).toString()

}

export function decrypt(str, pass){

const strongPass = strengthenPassword(pass)

const decrypted = CryptoJS.AES.decrypt(str, strongPass);

return decrypted.toString(CryptoJS.enc.Utf8)

}У браузера есть idle API, через который можно подписаться на событие — изменения стейта. Стейт, соответственно, может быть idle, active и locked. Для idle можно настроить таймаут, а locked устанавливается, когда блокируется сама ОС. Также мы поменяем селектор для сохранения в localStorage:

import {reaction, toJS} from 'mobx';

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import {SignerApp} from "./SignerApp";

import {loadState, saveState} from "./utils/localStorage";

const DEV_MODE = process.env.NODE_ENV !== 'production';

const IDLE_INTERVAL = 30;

setupApp();

function setupApp() {

const initState = loadState();

const app = new SignerApp(initState);

if (DEV_MODE) {

global.app = app;

}

// Теперь мы явно узываем поле, которому будет происходить доступ, reaction отработает нормально

reaction(

() => ({

vault: app.store.vault

}),

saveState

);

// Таймаут бездействия, когда сработает событие

extensionApi.idle.setDetectionInterval(IDLE_INTERVAL);

// Если пользователь залочил экран или бездействовал в течение указанного интервала лочим приложение

extensionApi.idle.onStateChanged.addListener(state => {

if (['locked', 'idle'].indexOf(state) > -1) {

app.lock()

}

});

// Connect to other contexts

extensionApi.runtime.onConnect.addListener(connectRemote);

function connectRemote(remotePort) {

const processName = remotePort.name;

const portStream = new PortStream(remotePort);

if (processName === 'contentscript') {

const origin = remotePort.sender.url

app.connectPage(portStream, origin)

} else {

app.connectPopup(portStream)

}

}

}Код до этого шага находится .

Транзакции

Итак, мы подошли к самому главному: созданию и подписи транзакций в блокчейне. Мы будем использовать блокчейн WAVES и библиотеку .

Для начала добавим в стейт массив сообщений, которые необходимо подписать, затем — методы добавления нового сообщения, подтверждения подписи и отказа:

import {action, observable, reaction} from 'mobx';

import uuid from 'uuid/v4';

import {signTx} from '@waves/waves-transactions'

import {setupDnode} from "./utils/setupDnode";

import {decrypt, encrypt} from "./utils/cryptoUtils";

export class SignerApp {

...

@action

newMessage(data, origin) {

// Для каждого сообщения создаем метаданные с id, статусом, выременем создания и тд.

const message = observable.object({

id: uuid(), // Идентификатор, используюю uuid

origin, // Origin будем впоследствии показывать в интерфейсе

data, //

status: 'new', // Статусов будет четыре: new, signed, rejected и failed

timestamp: Date.now()

});

console.log(`new message: ${JSON.stringify(message, null, 2)}`);

this.store.messages.push(message);

// Возвращаем промис внутри которого mobx мониторит изменения сообщения. Как только статус поменяется мы зарезолвим его

return new Promise((resolve, reject) => {

reaction(

() => message.status, //Будем обсервить статус сообщеня

(status, reaction) => { // второй аргумент это ссылка на сам reaction, чтобы его можно было уничтожть внутри вызова

switch (status) {

case 'signed':

resolve(message.data);

break;

case 'rejected':

reject(new Error('User rejected message'));

break;

case 'failed':

reject(new Error(message.err.message));

break;

default:

return

}

reaction.dispose()

}

)

})

}

@action

approve(id, keyIndex = 0) {

const message = this.store.messages.find(msg => msg.id === id);

if (message == null) throw new Error(`No msg with id:${id}`);

try {

message.data = signTx(message.data, this.store.keys[keyIndex]);

message.status = 'signed'

} catch (e) {

message.err = {

stack: e.stack,

message: e.message

};

message.status = 'failed'

throw e

}

}

@action

reject(id) {

const message = this.store.messages.find(msg => msg.id === id);

if (message == null) throw new Error(`No msg with id:${id}`);

message.status = 'rejected'

}

...

}При получении нового сообщения мы добавляем в него метаданные, делаем observable и добавляем в store.messages.

Если не сделать observable вручную, то mobx сделает это сам при добавлении в массив messages. Однако он создаст новый объект, на который у нас не будет ссылки, а она понадобится для следующего шага.

Далее мы возвращаем промис, который резолвится при изменении статуса сообщения. За статусом следит reaction, который сам себя «убьет» при смене статуса.

Код методов approve и reject очень прост: мы просто меняем статус сообщения, предварительно подписав его, если необходимо.

Approve и reject мы выносим в API UI, newMessage — в API страницы:

export class SignerApp {

...

popupApi() {

return {

addKey: async (key) => this.addKey(key),

removeKey: async (index) => this.removeKey(index),

lock: async () => this.lock(),

unlock: async (password) => this.unlock(password),

initVault: async (password) => this.initVault(password),

approve: async (id, keyIndex) => this.approve(id, keyIndex),

reject: async (id) => this.reject(id)

}

}

pageApi(origin) {

return {

signTransaction: async (txParams) => this.newMessage(txParams, origin)

}

}

...

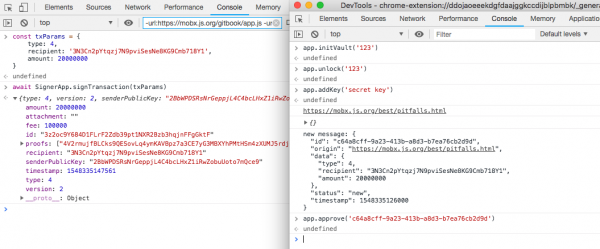

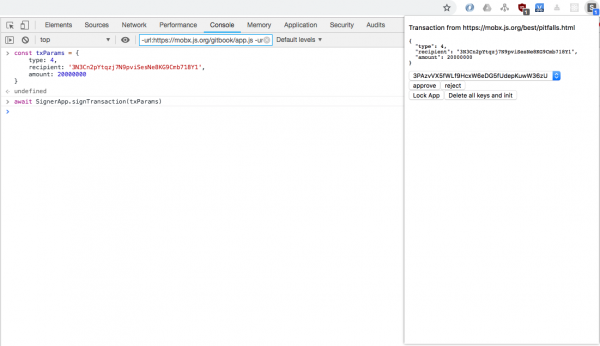

}Теперь попробуем подписать транзакцию расширением:

В целом все готово, осталось .

UI

Интерфейсу нужен доступ к стейту приложения. На стороне UI мы сделаем observable стейт и добавим в API функцию, которая будет этот стейт менять. Добавим observable в объект API, полученный от background:

import {observable} from 'mobx'

import {extensionApi} from "./utils/extensionApi";

import {PortStream} from "./utils/PortStream";

import {cbToPromise, setupDnode, transformMethods} from "./utils/setupDnode";

import {initApp} from "./ui/index";

const DEV_MODE = process.env.NODE_ENV !== 'production';

setupUi().catch(console.error);

async function setupUi() {

// Подключаемся к порту, создаем из него стрим

const backgroundPort = extensionApi.runtime.connect({name: 'popup'});

const connectionStream = new PortStream(backgroundPort);

// Создаем пустой observable для состояния background'a

let backgroundState = observable.object({});

const api = {

//Отдаем бекграунду функцию, которая будет обновлять observable

updateState: async state => {

Object.assign(backgroundState, state)

}

};

// Делаем RPC объект

const dnode = setupDnode(connectionStream, api);

const background = await new Promise(resolve => {

dnode.once('remote', remoteApi => {

resolve(transformMethods(cbToPromise, remoteApi))

})

});

// Добавляем в background observable со стейтом

background.state = backgroundState;

if (DEV_MODE) {

global.background = background;

}

// Запуск интерфейса

await initApp(background)

}

В конце мы запускаем рендер интерфейса приложения. Это react-приложение. Background-объект просто передается при помощи props. Правильно, конечно, сделать отдельный сервис для методов и store для стейта, но в рамках данной статьи этого достаточно:

import {render} from 'react-dom'

import App from './App'

import React from "react";

// Инициализируем приложение с background объектом в качест ве props

export async function initApp(background){

render(

<App background={background}/>,

document.getElementById('app-content')

);

}

С помощью mobx очень просто запускать рендер при изменении данных. Мы просто вешаем декоратор observer из пакета на компонент, и рендер будет автоматически вызываться при изменении любых observable, на которые ссылается компонент. Не нужно никаких mapStateToProps или connect, как в redux. Все работает сразу «из коробки»:

import React, {Component, Fragment} from 'react'

import {observer} from "mobx-react";

import Init from './components/Initialize'

import Keys from './components/Keys'

import Sign from './components/Sign'

import Unlock from './components/Unlock'

@observer // У Компонета с этим декоратом будет автоматически вызван метод render, если будут изменены observable на которые он ссылается

export default class App extends Component {

// Правильно конечно вынести логику рендера страниц в роутинг и не использовать вложенные тернарные операторы,

// и привязывать observable и методы background непосредственно к тем компонентам, которые их используют

render() {

const {keys, messages, initialized, locked} = this.props.background.state;

const {lock, unlock, addKey, removeKey, initVault, deleteVault, approve, reject} = this.props.background;

return <Fragment>

{!initialized

?

<Init onInit={initVault}/>

:

locked

?

<Unlock onUnlock={unlock}/>

:

messages.length > 0

?

<Sign keys={keys} message={messages[messages.length - 1]} onApprove={approve} onReject={reject}/>

:

<Keys keys={keys} onAdd={addKey} onRemove={removeKey}/>

}

<div>

{!locked && <button onClick={() => lock()}>Lock App</button>}

{initialized && <button onClick={() => deleteVault()}>Delete all keys and init</button>}

</div>

</Fragment>

}

}Остальные компоненты можно посмотреть в коде .

Теперь в классе приложения необходимо сделать селектор стейта для UI и при его изменении оповещать UI. Для этого добавим метод getState и reaction, вызывающий remote.updateState:

import {action, observable, reaction} from 'mobx';

import uuid from 'uuid/v4';

import {signTx} from '@waves/waves-transactions'

import {setupDnode} from "./utils/setupDnode";

import {decrypt, encrypt} from "./utils/cryptoUtils";

export class SignerApp {

...

// public

getState() {

return {

keys: this.store.keys,

messages: this.store.newMessages,

initialized: this.store.initialized,

locked: this.store.locked

}

}

...

//

connectPopup(connectionStream) {

const api = this.popupApi();

const dnode = setupDnode(connectionStream, api);

dnode.once('remote', (remote) => {

// Создаем reaction на изменения стейта, который сделает вызовет удаленну процедуру и обновит стейт в ui процессе

const updateStateReaction = reaction(

() => this.getState(),

(state) => remote.updateState(state),

// Третьим аргументом можно передавать параметры. fireImmediatly значит что reaction выполниться первый раз сразу.

// Это необходимо, чтобы получить начальное состояние. Delay позволяет установить debounce

{fireImmediately: true, delay: 500}

);

// Удалим подписку при отключении клиента

dnode.once('end', () => updateStateReaction.dispose())

})

}

...

}При получении объекта remote создается reaction на изменение стейта, который вызывает функцию на стороне UI.

Последний штрих — добавим отображение новых сообщений на иконке расширения:

function setupApp() {

...

// Reaction на выставление текста беджа.

reaction(

() => app.store.newMessages.length > 0 ? app.store.newMessages.length.toString() : '',

text => extensionApi.browserAction.setBadgeText({text}),

{fireImmediately: true}

);

...

}Итак, приложение готово. Веб-страницы могут запрашивать подпись транзакций:

Код доступен по этой .

Заключение

Если вы дочитали статью до конца, но у вас остались вопросы, вы можете задать их в . Там же вы найдете коммиты под каждый обозначенный шаг.

А если вам интересно посмотреть код настоящего расширения, то вы сможете найти это .

Код, репозиторий и описание работы от

Источник: habr.com