Всем привет! Данная статья будет посвящена обзору функционала VPN в продукте Sophos XG Firewall. В предыдущей мы разбирали, как получить бесплатно данное решение по защите домашней сети с полной лицензией. Сегодня мы поговорим о функционале VPN который встроен в Sophos XG. Я постараюсь рассказать, что умеет данный продукт, а также приведу примеры настройки IPSec Site-to-Site VPN и пользовательского SSL VPN. Итак, приступим к обзору.

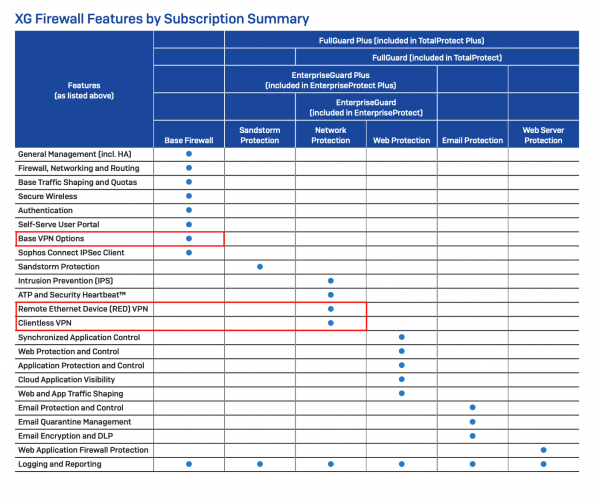

Первым делом посмотрим на таблицу лицензирования:

Более подробно о том, как лицензируется Sophos XG Firewall можно прочитать тут:

Но в данной статье нас будут интересовать только те пункты, которые выделены красным.

Основной функционал VPN входит в базовую лицензию и приобретается только один раз. Это пожизненная лицензия и она не требует продления. В модуль Base VPN Options входит:

Site-to-Site:

- SSL VPN

- IPSec VPN

Remote Access (клиентский VPN):

- SSL VPN

- IPsec Clientless VPN (с бесплатным пользовательским приложением)

- L2TP

- PPTP

Как видим, поддерживаются все популярные протоколы и типы VPN соединений.

Также, в Sophos XG Firewall есть еще два типа VPN соединений, которые не включены в базовую подписку. Это RED VPN и HTML5 VPN. Данные VPN соединения входят в подписку Network Protection, а это значит, чтобы использовать данные типы необходимо иметь активную подписку, в которую, также входит и функционал защиты сети – IPS и ATP модули.

RED VPN — это проприетарный L2 VPN от компании Sophos. Данный тип VPN соединения имеет ряд преимуществ по сравнению с Site-to-site SSL или IPSec при настройке VPN между двумя XG. В отличии от IPSec, RED туннель создает виртуальный интерфейс на обоих концах туннеля, что помогает при траблшуте проблем, и в отличии от SSL, данный виртуальный интерфейс полностью настраиваемый. Администратор имеет полный контроль над подсетью внутри RED туннеля, что позволяет проще решать проблемы маршрутизации и конфликты подсетей.

HTML5 VPN или Clientless VPN – Специфический тип VPN, позволяющий прокидывать сервисы через HTML5 прямо в браузере. Типы сервисов, которые можно настроить:

- RDP

- Telnet

- SSH

- VNC

- FTP

- FTPS

- SFTP

- SMB

Но стоит учесть, что данный тип VPN применяется, только, в особых случаях и рекомендуется, если есть возможность, использовать типы VPN из списков выше.

Практика

Разберем на практике, как настроить несколько из данных типов туннелей, а именно: Site-to-Site IPSec и SSL VPN Remote Access.

Site-to-Site IPSec VPN

Начнем с того, как настроить Site-to-Site IPSec VPN туннель между двумя Sophos XG Firewall. Под капотом используется strongSwan, что позволяет подключиться к любому маршрутизатору с поддержкой IPSec.

Можно использовать удобный и быстрый wizard настройки, но мы пойдем общим путем, чтобы на основе данной инструкции можно было совместить Sophos XG с любым оборудованием по IPSec.

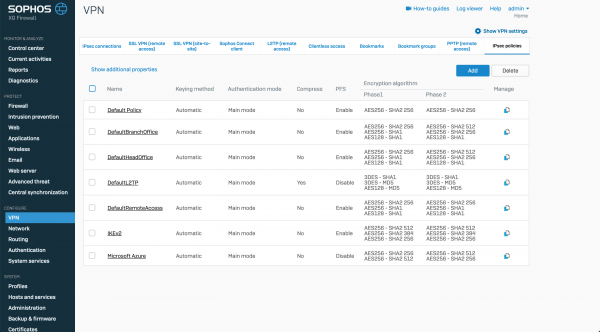

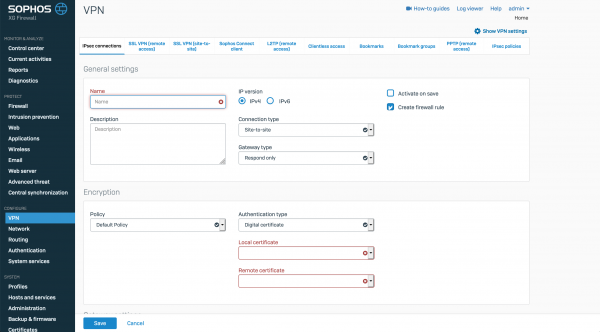

Откроем окно настроек политик:

Как мы видим, существуют уже предустановленные настройки, но мы будем создавать свою.

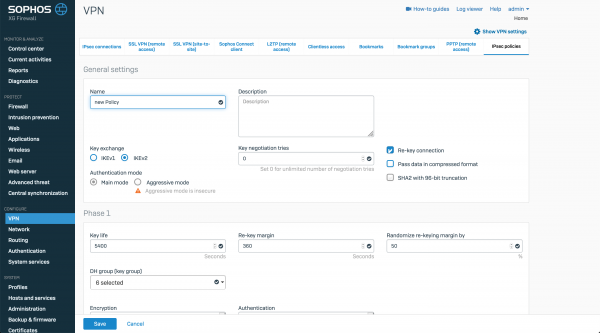

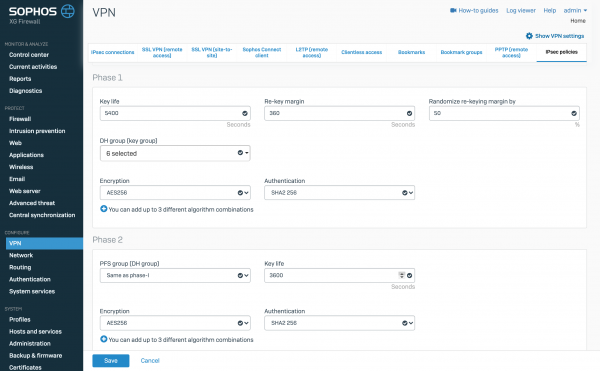

Настроим параметры шифрования для первой и второй фазы и сохраним политику. По аналогии, делаем такие же действия на втором Sophos XG и переходим к настройке самого IPSec туннеля

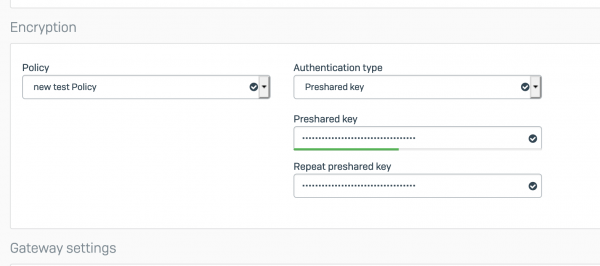

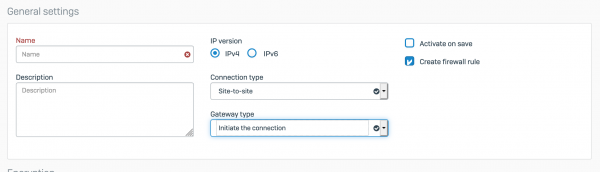

Вводим название, режим работы и настраиваем параметры шифрования. Для примера будем использовать Preshared Key

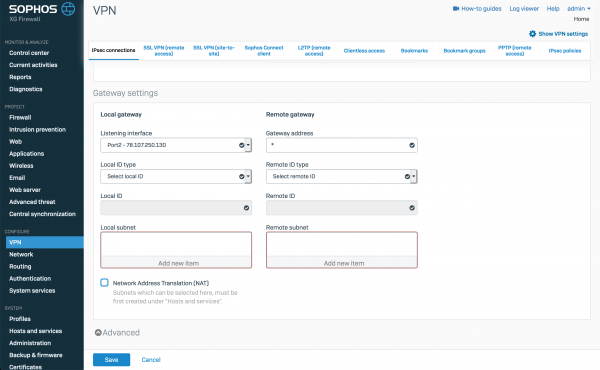

и укажем локальные и удаленные подсети.

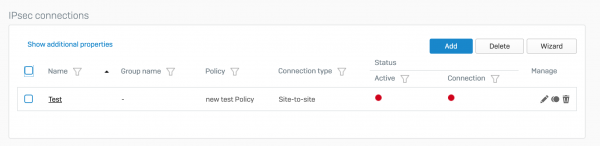

Наше соединение создано

По аналогии, делаем такие же настройки на втором Sophos XG, за исключением режима работы, там поставим Initiate the connection

Теперь у нас есть два настроенных туннеля. Далее, нам надо их активировать и запустить. Делается это очень просто, надо нажать на красный кружок под словом Active чтобы активировать и на красный кружок под Connection, чтобы запустить коннект.

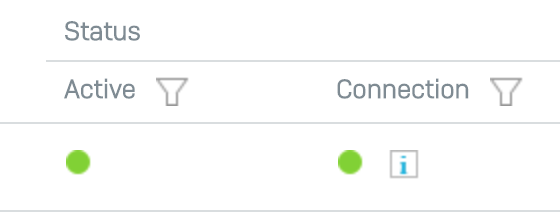

Если мы видим такую картинку:

Значит наш туннель работает корректно. Если второй индикатор горит красным или желтым, значит что-то неправильно настроили в политиках шифрования или локальных и удаленных подсетях. Напомню, что настройки должны быть зеркальными.

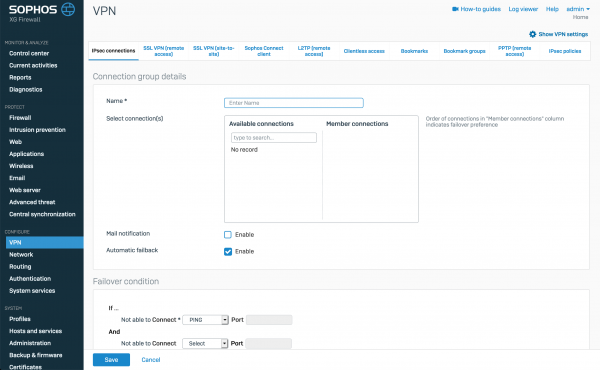

Отдельно хочу выделить, что можно из IPSec туннелей создавать Failover группы для отказоустойчивости:

Remote Access SSL VPN

Перейдем к Remote Access SSL VPN для пользователей. Под капотом крутится стандартный OpenVPN. Это позволяет пользователям подключаться через любой клиент, который поддерживает .ovpn конфигурационные файлы (например, стандартный клиент подключения).

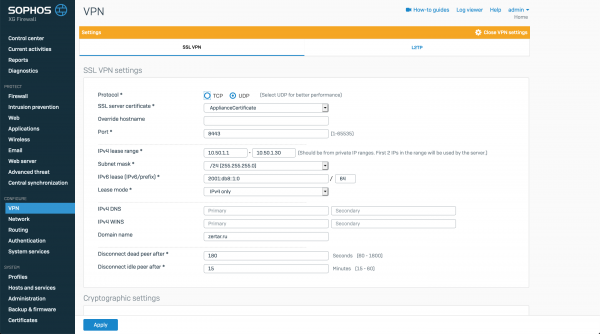

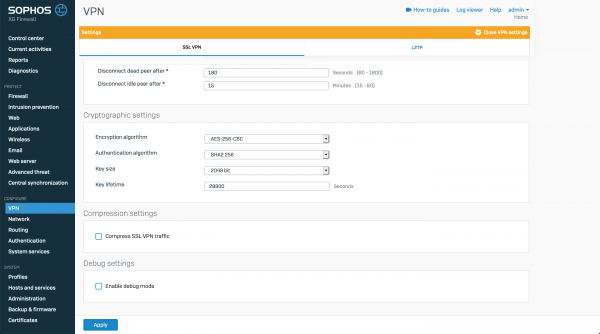

Для начала, надо настроить политики OpenVPN сервера:

Указать транспорт для подключения, настроить порт, диапазон ip адресов для подключения удаленных пользователей

Также, можно указать настройки шифрования.

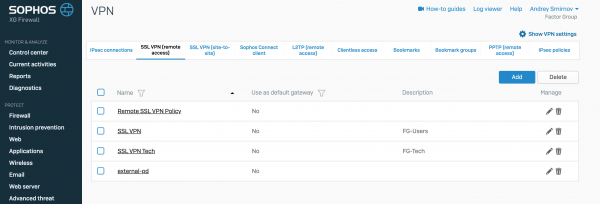

После настройки сервера, приступаем к настройке клиентских подключений.

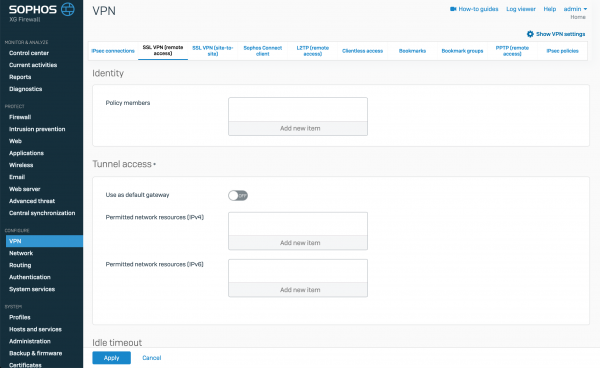

Каждое правило подключения к SSL VPN создается для группы или для отдельного пользователя. У каждого пользователя может быть только одна политика подключения. По настройкам, из интересного, для каждого такого правила можно указать, как отдельных пользователей, кто будет использовать данную настройку или группу из AD, можно включить галочку, чтобы весь трафик заворачивался в VPN туннель или указать доступные для пользователей ip адреса, подсети или FQDN имена. На основе данных политик будет автоматически создан .ovpn профайл с настройками для клиента.

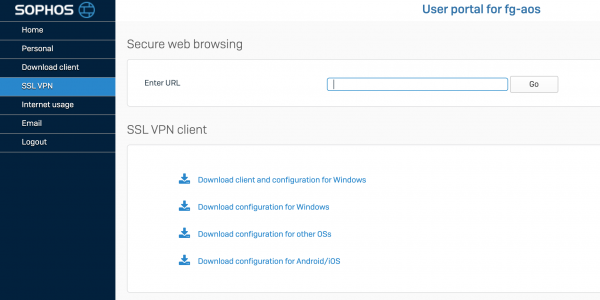

Используя пользовательский портал, пользователь может скачать как .ovpn файл с настройками для VPN клиента, так и установочный файл VPN клиента со встроенным файлом настроек подключения.

Заключение

В данной статье мы вкратце пробежались по функционалу VPN в продукте Sophos XG Firewall. Посмотрели, как можно настроить IPSec VPN и SSL VPN. Это далеко не полный список того, что умеет данное решение. В следующих статьях постараюсь сделать обзор на RED VPN и показать, как это выглядит в самом решении.

Спасибо за уделенное время.

Если у Вас будут вопросы по коммерческой версии XG Firewall, Вы можете обращаться к нам — компанию , дистрибьютору Sophos. Достаточно написать в свободной форме на .

Источник: habr.com