В пятницу 12 апреля специалист по информационной безопасности Джон Пейдж опубликовал информацию о неисправленной уязвимости в актуальной версии Internet Explorer, а также продемонстрировал её реализацию. Данная уязвимость потенциально может позволить злоумышленнику получить содержимое локальных файлов пользователей систем Windows, минуя систему безопасности браузера.

Уязвимость заключается в том, как Internet Explorer обрабатывает файлы в формате MHTML, как правило, имеющих расширение .mht или .mhtml. Данный формат используется в Internet Explorer по умолчанию для сохранения веб-страниц, и позволяет сохранить всё содержимое страницы вместе со всем медиа-контентом в виде единственного файла. На данный момент большинство современных браузеров больше не сохраняют веб-страницы в формате MHT и используют для этого стандартный для WEB формат — HTML, однако они всё ещё поддерживают обработку файлов в данном формате, а также могут использовать его для сохранения при соответствующих настройках или при помощи расширений.

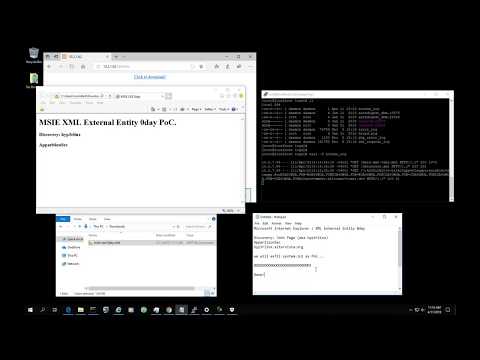

Уязвимость, обнаруженная Джоном, относится к классу XXE (XML eXternal Entity) уязвимостей и заключается в неправильной конфигурации обработчика XML-кода в Internet Explorer. «Эта уязвимость позволяет удалённому злоумышленнику получить доступ к локальным файлам пользователя и, например, извлечь информацию о версии установленного в системе программного обеспечения», — рассказывает Пейдж. «Так, запрос для ‘c:Python27NEWS.txt’ вернёт версию этой программы (интерпретатора Python в данном случае)».

Так как в Windows все файлы MHT по умолчанию открываются в Internet Explorer, использование этой уязвимости является тривиальной задачей, поскольку пользователю нужно всего лишь дважды щёлкнуть по опасному файлу, полученному им по электронной почте, в социальных сетях или мессенджерах.

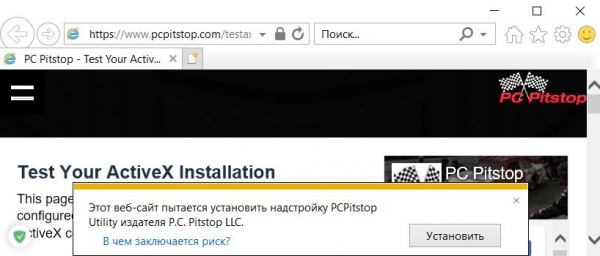

«Как правило, при создании экземпляра объекта ActiveX, таких, как Microsoft.XMLHTTP, пользователь получает предупреждение системы безопасности в Internet Explorer, которое запросит подтверждение на активацию заблокированного содержимого», — объясняет исследователь. «Однако при открытии заранее подготовленного файла .mht с использованием специально оформленных тегов разметки <xml> пользователь не получит предупреждения о потенциально опасном содержимом».

По словам Пейджа, он успешно протестировал уязвимость в актуальной версии браузера Internet Explorer 11 со всеми последними обновлениями безопасности в системах Windows 7, Windows 10 и Windows Server 2012 R2.

Вероятно, единственной хорошей новостью в раскрытии данной уязвимости для общественности является тот факт, что некогда доминирующая рыночная доля Internet Explorer в настоящее время сократилась до каких-то 7,34 %, согласно NetMarketShare. Но поскольку Windows использует Internet Explorer в качестве приложения по умолчанию для открытия файлов MHT, пользователям не обязательно устанавливать IE в качестве браузера по умолчанию, и они по-прежнему уязвимы, пока IE всё ещё присутствует в их системах, а они не уделяют внимание формату скачиваемых в интернете файлов.

Ещё 27 марта Джон уведомил Microsoft об этой уязвимости в их браузере, но 10 апреля исследователь получил от компании ответ, где она обозначила, что не считает данную проблему критически важной.

«Исправление будет выпущено только со следующей версией продукта», — говорится в письме Microsoft. «В настоящее время мы не планируем выпускать решение для данной проблемы».

После однозначной реакции Microsoft исследователь опубликовал подробности об уязвимости нулевого дня на своём сайте, а также демонстрационный код и видео на YouTube.

Хотя реализация данной уязвимости не так проста и требует каким-либо образом вынудить пользователя запустить неизвестный файл в формате MHT, эту уязвимость не следует воспринимать легкомысленно, несмотря на отсутствие реакции со стороны Microsoft. Группировки хакеров уже использовали файлы MHT для фишинга и распространения вредоносных программ в прошлом, ничто не помешает заняться им этим и сейчас.

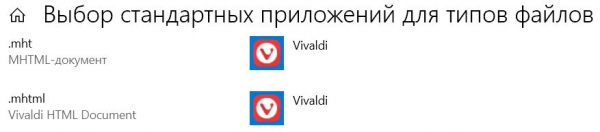

Впрочем, для того, чтобы избежать данной и многих похожих уязвимостей, достаточно просто обращать внимание на расширение файлов, которые вы получаете из сети Интернет, и проверять их антивирусом или же на сайте VirusTotal. А для дополнительной подстраховки просто назначьте для файлов .mht или .mhtml стандартным приложением свой любимый браузер, отличный от Internet Explorer. Например, в windows 10 это делается достаточно легко в меню «Выбор стандартных приложений для типов файлов».

Источник: 3dnews.ru