Исследователи из компании Red Balloon сообщили о двух обнаруженных в маршрутизаторах Cisco серии 1001-X уязвимостях. Уязвимости в активном сетевом оборудовании Cisco ― это не новость, а правда жизни. Компания Cisco является одним из ведущих производителей маршрутизаторов и других сетевых устройств, поэтому к надёжности её продукции наблюдается повышенный интерес как со стороны специалистов по защите данных, так и с позиций интересов злоумышленников.

Забегая вперёд, отметим, что о новых уязвимостях специалисты Red Balloon уведомили компанию Cisco несколько месяцев назад, так что проблема как-то решена или, по крайней мере, Cisco знает, как её решить. Одна из двух уязвимостей закрывается сравнительно просто ― обновлением прошивки, и такую прошивку компания выложила вчера в открытый доступ, сообщает интернет-издание . Речь идёт о найденном в операционной системе Cisco IOS баге, который даёт злоумышленнику корневой доступ к маршрутизаторам указанной серии.

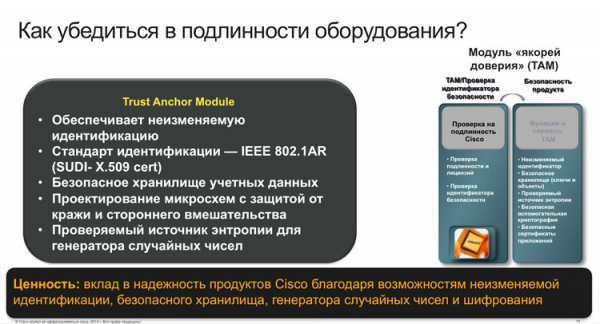

Вторая уязвимость ― это нечто особенное и крайне опасное, утверждают исследователи. Она затрагивает фундамент безопасности сотен миллионов сетевых устройств компании от маршрутизаторов до коммутаторов и сетевых экранов. Специалисты Red Balloon смогли обойти такую аппаратную защиту оборудования Cisco, как Trust Anchor. «Якорь доверия», как можно перевести данный термин, представляет собой развитие фирменных модулей проверки целостности оборудования компании (ранее ― ACT). Модуль ACT был внедрён для защиты от подделок и позже трансформировался в модуль контроля над целостностью программной составляющей сетевых устройств Cisco. Сегодня Trust Anchor есть во всём активном сетевом оборудовании компании. Нетрудно вообразить, во что выльется компрометация Trust Anchor. Сетям на оборудовании Cisco после этого нельзя будет доверять.

Исследователи нашли способ обмануть Trust Anchor. Взломанное оборудование продолжало информировать клиентов о невмешательстве, а специалисты тем самым временем делали с ним всё, что хотели. Это, кстати, заставляет задуматься о судьбе похожих разработок ARM (TrustZone), Intel (SGX) и других аналогичных аппаратных методов защиты вычислительных платформ. Казалось бы ― вот оно решение для закрытия дыр в процессорных архитектурах. Доверенный чип или модуль в чипсете могли бы повысить защиту компьютеров от взлома. На практике дыра или возможность обойти защиту нашлась даже в решении, куда вход крайне ограничен и обычно возможен только в условиях фирменного производства.

Последнее обстоятельство будет иметь значение для закрытия дыр, связанных с компрометацией модулей Trust Anchor. Хотя Cisco пообещала выпустить заплатки для закрытия выявленной уязвимости с Trust Anchor для всего своего оборудования, решить эту проблему загрузкой обновления может не получиться. По словам Cisco, это потребует «местного перепрограммирования», что означает, что удалённо обновить оборудование будет невозможно. Что же, персонал, обслуживающий сети на оборудовании Cisco, ждут горячие деньки. И приближающееся лето к этому не имеет отношения.

Источник: 3dnews.ru