Представлен релиз специализированного браузера Tor Browser 11.0.2, сосредоточенного на обеспечении анонимности, безопасности и приватности. При использовании Tor Browser весь трафик перенаправляется только через сеть Tor, а обратиться напрямую через штатное сетевое соединение текущей системы невозможно, что не позволяет отследить реальный IP-адрес пользователя (в случае взлома браузера, атакующие могут получить доступ к системным параметрам сети, поэтому для полного блокирования возможных утечек следует использовать такие продукты, как Whonix). Сборки Tor Browser подготовлены для Linux, Windows и macOS.

Для обеспечения дополнительной защиты в состав Tor Browser входит дополнение HTTPS Everywhere, позволяющее использовать шифрование трафика на всех сайтах, где это возможно. Для снижения угрозы от проведения атак с использованием JavaScript и блокирования по умолчанию плагинов в комплекте поставляется дополнение NoScript. Для борьбы с блокировкой и инспектированием трафика применяются альтернативные транспорты. Для защиты от выделения специфичных для конкретного посетителя особенностей отключены или ограничены API WebGL, WebGL2, WebAudio, Social, SpeechSynthesis, Touch, AudioContext, HTMLMediaElement, Mediastream, Canvas, SharedWorker, WebAudio, Permissions, MediaDevices.enumerateDevices и screen.orientation, а также отключены средства отправки телеметрии, Pocket, Reader View, HTTP Alternative-Services, MozTCPSocket, «link rel=preconnect», модифицирован libmdns.

В новой версии осуществлена синхронизация с кодовой базой выпуска Firefox 91.4.0, в котором устранено 15 уязвимостей, из которых 10 помечены как опасные. 7 уязвимостей вызваны проблемами работы с памятью, такими как переполнения буферов и обращение к уже освобождённым областям памяти, и потенциально способны привести к выполнению кода злоумышленника при открытии специально оформленных страниц. Из сборки для платформы Linux исключены некоторые ttf-шрифты, использование которых приводило к нарушению отрисовки текста в элементах интерфейса в Fedora Linux. Отключена настройка «network.proxy.allow_bypass», управляющая активностью защиты от некорректного использования API Proxy в дополнениях. Для транспорта obfs4 по умолчанию задействован новый шлюз «deusexmachina».

Тем временем продолжается история с блокировкой Tor в РФ. Роскомнадзор изменил в реестре запрещённых сайтов маску блокируемых доменов с «www.torproject.org» на «*.torproject.org» и расширил список IP-адресов, подлежащих блокировке. Из-за изменения оказались заблокированными большинство поддоменов проекта Tor, включая blog.torproject.org, gettor.torproject.org и support.torproject.org. Остаётся доступен forum.torproject.net, размещённый в инфраструктуре Discourse. Частично доступны gitlab.torproject.org и lists.torproject.org, к которым вначале пропал доступ, но потом был восстановлен, вероятно после смены IP-адресов (gitlab сейчас направлен на хост gitlab-02.torproject.org).

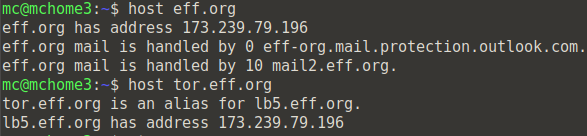

При этом перестали отмечаться блокировки шлюзов и узлов сети Tor, а также хоста ajax.aspnetcdn.com (CDN Microsoft), используемого в транспорте meek-asure. Судя по всему, эксперименты с блокировкой узлов сети Tor после блокировки сайта Tor прекратились. Непростая ситуация складывается с зеркалом tor.eff.org, которое продолжает работать. Дело в том, что зеркало tor.eff.org привязано к тому же IP-адресу, что используется для домена eff.org организации EFF (Electronic Frontier Foundation), поэтому блокировка tor.eff.org приведёт к частичной блокировке сайта известной правозащитной организации.

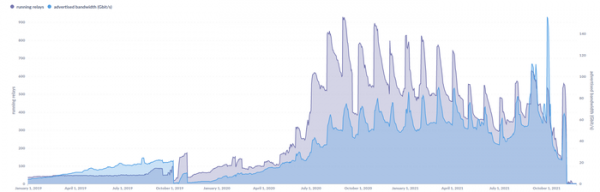

Дополнительно можно отметить публикацию нового отчёта о возможных попытках проведения атак по деанонимизации пользователей Tor, связываемых с группой KAX17, выделяемой по специфичным фиктивным контактным email в параметрах узлов. В течение сентября и октября проектом Tor было заблокировано 570 потенциально вредоносных узлов. В пике группе KAX17 удалось довести число подконтрольных узлов в сети Tor до 900, размещённых у 50 различных провайдеров, что соответствует примерно 14% от общего числа релеев (для сравнения в 2014 году атакующим удалось получить контроль почти над половиной релеев Tor, а в 2020 году над 23.95% выходных узлов).

Размещение большого числа подконтрольных одному оператору узлов позволяет деанонимизировать пользователей при помощи атаки класса Sybil, которая может быть проведена при наличии у злоумышленников контроля над первым и последним узлами в цепочке анонимизации. Первый узел в цепочке Tor знает IP-адрес пользователя, а последний знает IP-адрес запрошенного ресурса, что позволяет деанонимизировать запрос через добавление на стороне входного узла определённой скрытой метки в заголовки пакетов, остающихся неизменными на протяжении всей цепочки анонимизации, и анализа данной метки на стороне выходного узла. При наличии подконтрольных выходных узлов атакующие также могут вносить изменения в незашифрованный трафик, например, удалять перенаправления на HTTPS-варианты сайтов и перехватывать незашифрованное содержимое.

По данным представителей сети Tor большинство из удалённых осенью узлов использовались только как промежуточные узлы, не используемые для обработки входящих и исходящих запросов. Отдельные исследователи отмечают, что узлы относились ко всем категориям и вероятность попадания на подконтрольный группе KAX17 входной узел составляла 16%, а на выходной — 5%. Но даже если это так, то общая вероятность попадания пользователя одновременно на входной и выходной узлы группы из 900 подконтрольных KAX17 узлов оценивается в 0.8%. Прямые доказательства использования узлов KAX17 для совершения атак отсутствуют, но потенциально подобные атаки не исключены.

Источник: opennet.ru