Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость компаниям уделять больше внимания кибербезопасности, и модель Zero Trust может оказаться верным подходом.

Zero Trust обозначает полное отсутствие доверия кому-либо – даже пользователям внутри периметра. Модель подразумевает, что каждый пользователь или устройство должны подтверждать свои данные каждый раз, когда они запрашивают доступ к какому-либо ресурсу внутри или за пределами сети.

Читайте дальше, если хотите узнать больше о концепции безопасности Zero Trust.

Как работает концепция Zero Trust

Концепция Zero Trust эволюционировала в целостный подход к кибербезопасности, включающий в себя несколько технологий и процессов. Цель модели «нулевого доверия» – защитить компанию от современных угроз в сфере кибербезопасности и утечек данных, при этом также достигнув соответствия с законодательными нормативами по защите данных и безопасности.

Проанализируем основные области концепции Zero Trust. Forrester рекомендует организациям обратить внимание на каждый из пунктов, чтобы выстроить наилучшую стратегию «нулевого доверия».

Данные Zero Trust: Ваши данные – это то, что пытаются украсть злоумышленники. Поэтому совершенно логично, что первая основа концепции «нулевого доверия» заключается в . Это означает необходимость уметь анализировать, защищать, классифицировать, отслеживать и поддерживать безопасность своих корпоративных данных.

Сети Zero Trust: Для кражи информации атакующие должны уметь перемещаться внутри сети, поэтому вашей задачей является сделать этот процесс максимально сложным. Сегментируйте, изолируйте и контролируйте ваши сети с помощью современных технологий, таких как межсетевые экраны нового поколения, специально созданные для этих целей.

Пользователи Zero Trust: Люди являются наиболее слабым звеном в стратегии безопасности. Ограничивайте, отслеживайте и строго навязывайте принципы получения пользователями доступа к ресурсам внутри сети и интернете. Настройте VPN, CASB (брокеры безопасного доступа в облако) и другие варианты доступа для защиты ваших сотрудников.

Нагрузка Zero Trust: Термин нагрузки используется представителями отдела обслуживания и контроля инфраструктуры для обозначения всего стека приложений и бэкенд ПО, который используется вашими клиентами для взаимодействия с бизнесом. А непропатченные клиентские приложения являются распространённым вектором атаки, от которого необходимо защищаться. Рассматривайте весь стек технологий — от гипервизора до веб-фронтенда — как вектор угрозы и защищайте его с помощью инструментов, отвечающих концепции «нулевого доверия».

Устройства Zero Trust: В связи с распространением интернета вещей (смартфоны, смарт-ТВ, умные кофеварки т.д.), число устройств, живущих внутри ваших сетей, резко увеличилось за последние несколько лет. Данные устройства также являются потенциальным вектором атаки, поэтому они должны подвергнуться сегментированию и мониторингу, как и любой другой компьютер в сети.

Визуализация и аналитика: Для успешного внедрения принципа «нулевого доверия», предоставьте вашим сотрудникам отдела безопасности и реагирования на инциденты инструменты визуализации всего, что происходит в вашей сети, а также аналитику для понимания смысла происходящего. и аналитика являются ключевыми моментами в успешной борьбе с любыми потенциальными угрозами в сети.

Автоматизация и управление: помогает поддерживать работоспособность всех ваших систем с моделью «нулевого доверия» и отслеживать выполнение политик Zero Trust. Люди банально не способны уследить за тем объёмом событий, который требуется для принципа «нулевого доверия».

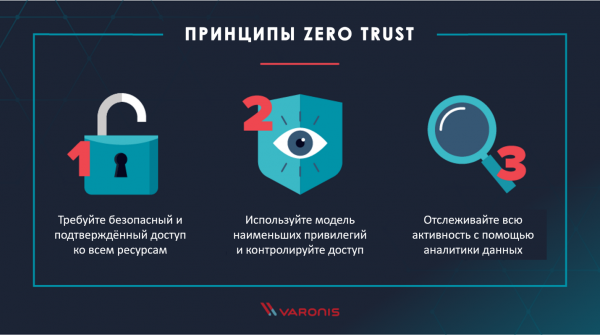

3 принципа модели Zero Trust

Требуйте безопасный и подтверждённый доступ ко всем ресурсам

Первый базовый принцип концепции Zero Trust – всех прав доступа ко всем ресурсам. Каждый раз, когда пользователь обращается к файловому ресурсу, приложению или облачному хранилищу, необходимо произвести повторную аутентификацию и авторизацию данного пользователя к данному ресурсу.

Вы должны рассматривать каждую попытку доступа к вашей сети как угрозу до тех пор, пока не подтверждено обратное, независимо от вашей модели хостинга и того, откуда происходит подключение.

Используйте модель наименьших привилегий и контролируйте доступ

– это парадигма безопасности, которая ограничивает права доступа каждого пользователя до уровня, который необходим ему для выполнения служебных обязанностей. Ограничивая доступ каждому сотруднику, вы препятствуете получению злоумышленником доступа к большому числу дынных через компрометацию одного аккаунта.

Используйте , чтобы достичь наименьших привилегий и предоставить бизнес-владельцам возможность самим управлять разрешениями к их подконтрольным данным. Проводите аттестацию прав и членства в группах на регулярной основе.

Отслеживайте всё

Принципы «нулевого доверия» подразумевают контроль и верификацию всего подряд. Логирование каждого сетевого вызова, доступа к файлу или почтового сообщения для анализа на вредоносную активность – это не то, что в состоянии выполнить один человек или целая команда. Поэтому используйте поверх собранных логов, чтобы легко обнаружить угрозы в вашей сети, такие как , вредоносные программы или тайные эксфильтрации данных.

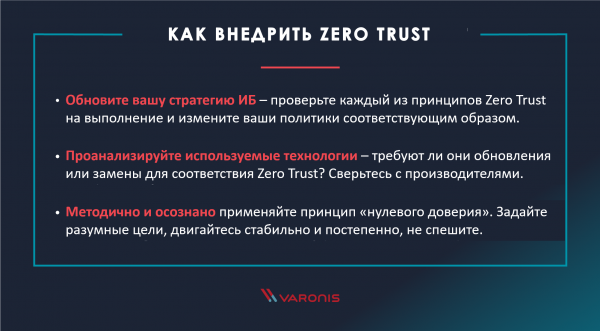

Внедрение модели «нулевого доверия»

Обозначим несколько основных рекомендаций при внедрении модели «нулевого доверия»:

- Обновите каждый элемент вашей стратегии ИБ на соответствие принципам Zero Trust: Проверьте все части вашей текущей стратегии на соответствие вышеописанным принципам «нулевого доверия» и скорректируйте их при необходимости.

- Проанализируйте используемый стек технологий и проверьте, требуют ли он обновления или замены для достижения Zero Trust: уточните у производителей используемых технологий об их соответствии принципам «нулевого доверия». Обратитесь к новым вендорам с целью поиска дополнительных решений, которые могут потребоваться для внедрения стратегии Zero Trust.

- Следуйте принципу методичного и осознанного подхода при внедрении Zero Trust: cтавьте перед собой измеримые задачи и достижимые цели. Убедитесь, что новые поставщики решений также соответствуют выбранной стратегии.

Модель Zero Trust: доверяйте своим пользователям

Модель «нулевого доверия» немного не соответствует своему названию, но фраза «не верьте ничему, проверяйте всё подряд», с другой стороны, не так хорошо звучит. Вам действительно необходимо доверять своим пользователям, если (и это действительно большое «если») они прошли адекватный уровень авторизации и ваши средства мониторинга не выявили ничего подозрительного.

Принцип «нулевого доверия» с Varonis

При внедрении принципа Zero Trust, Varonis позволяет применить подход с ориентацией на безопасность данных:

- Varonis сканирует права доступа и структуру папок для достижения , назначения бизнес-владельцев данных и управления правами доступа самими владельцами.

- Varonis анализирует контент и выявляет критичные данные с целью добавления дополнительного уровня безопасности и мониторинга к наиболее важной информации, а также для исполнения законодательных требований.

- Varonis отслеживает и анализирует доступ к файлам, активность в Active Directory, VPN, DNS, Proxy и почте для поведения каждого пользователя в вашей сети.

сравнивает текущую активность с моделью стандартного поведения для выявления подозрительных действий и генерирует инцидент безопасности с рекомендациями по последующим шагам для каждой из обнаруженных угроз. - Varonis предлагает основу по мониторингу, классификации, управлению разрешениями и выявлению угроз, которая требуется для внедрения принципа «нулевого доверия» в вашей сети.

Почему именно модель Zero Trust?

Стратегия «нулевого доверия» предоставляет существенный уровень защиты против утечек данных и современных киберугроз. Всё, что требуется атакующим для проникновения в вашу сеть, — это время и мотивация. Никакие межсетевые экраны или политики паролей их не остановят. Необходимо выстроить внутренние барьеры и отслеживать всё, что происходит, чтобы выявить их действия при взломе.

Источник: habr.com