В некоторых случаях при настройке виртуального маршрутизатора могут возникнуть проблемы. Например, не работает проброс портов (NAT) и/или проблема в настройке самих правил Firewall. Или просто нужно получить логи работы роутера, проверить работу канала, провести сетевую диагностику. Как это делается, рассказывает облачный провайдер Cloud4Y.

Работа с виртуальным роутером

Прежде всего нам нужно настроить доступ к виртуальному роутеру – EDGE. Для этого входим в его сервисы и переходим на соответствующую вкладку – EDGE Settings. Там включаем SSH Status, задаём пароль, и обязательно сохраняем изменения.

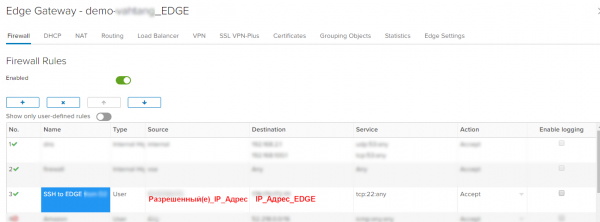

Если мы используем строгие правила Firewall-a, когда запрещено всё по умолчанию, то добавляем правила, разрешающие подключения к самому роутеру по SSH порту:

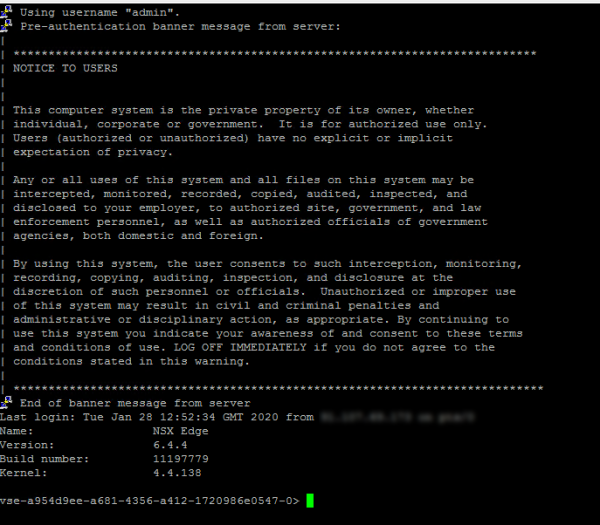

После подключаемся любым SSH-клиентом, например PuTTY, и попадаем в консоль.

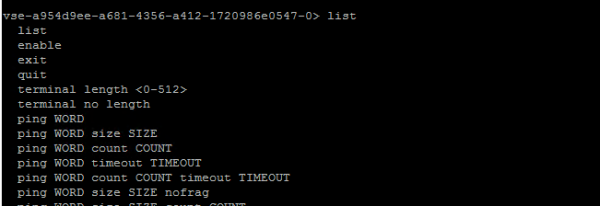

В консоли нам становятся доступны команды, перечень которых можно увидеть, используя:

list

Какие команды могут нам пригодиться? Приведём список наиболее полезных:

- show interface — отобразит доступные интерфейсы и установленные IP-адреса на них

- show log — покажет логи роутера

- show log follow — поможет смотреть лог в реальном времени с постоянным обновлением. У каждого правила, будь то NAT или Fierwall, есть опция Enable logging, при включении которой события будут фиксироваться в логе, что позволит провести диагностику.

- show flowtable — покажет всю таблицу установленных соединений и их параметры

Пример1: tcp 6 21599 ESTABLISHED src=9Х.107.69.ХХХ dst=178.170.172.XXX sport=59365 dport=22 pkts=293 bytes=22496 src=178.170.172.ХХХ dst=91.107.69.173 sport=22 dport=59365 pkts=206 bytes=83569 [ASSURED] mark=0 rid=133427 use=1 - show flowtable topN 10 — позволяет отобразить нужное количество строк, в данном примере 10

- show flowtable topN 10 sort-by pkts — поможет отсортировать соединения по количеству пакетов от меньшего к большему

- show flowtable topN 10 sort-by bytes — поможет отсортировать соединения по количеству переданных bytes от меньшего к большему

- show flowtable rule-id ID topN 10 — поможет отобразить соединения по нужному ID правила

- show flowtable flowspec SPEC — для более гибкого отбора соединений, где SPEC — задает нужные правила фильтрации, например proto=tcp:srcip=9Х.107.69.ХХХ:sport=59365, для отбора по протоколу TCP и IP адресу источника 9Х.107.69.XX с порта отправителя 59365

Пример> show flowtable flowspec proto=tcp:srcip=90.107.69.171:sport=59365

1: tcp 6 21599 ESTABLISHED src=9Х.107.69.XX dst=178.170.172.xxx sport=59365 dport=22 pkts=1659 bytes=135488 src=178.170.172.xxx dst=xx.107.69.xxx sport=22 dport=59365 pkts=1193 bytes=210361 [ASSURED] mark=0 rid=133427 use=1

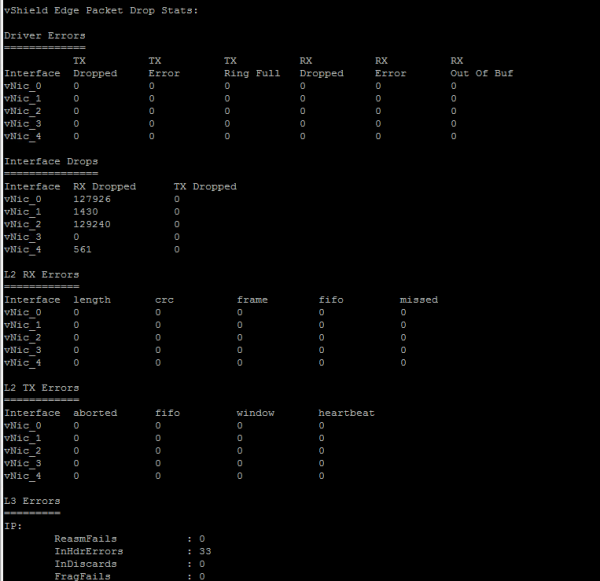

Total flows: 1 - show packet drops – позволит посмотреть статистику по пакетам

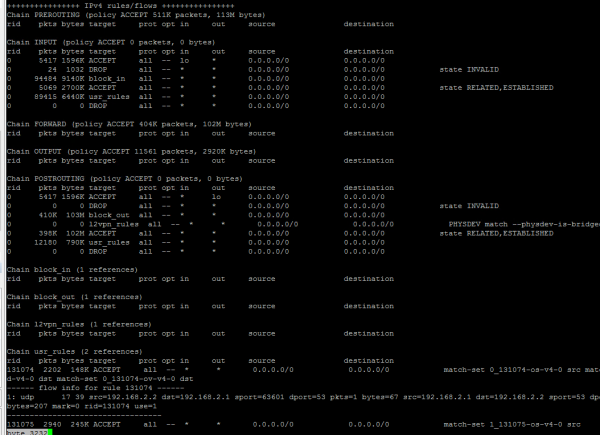

- show firewall flows — показывает счётчики пакетов брандмауэра вместе с потоками пакетов.

Также мы можем использовать основные сетевые инструменты диагностики непосредственно с роутера EDGE:

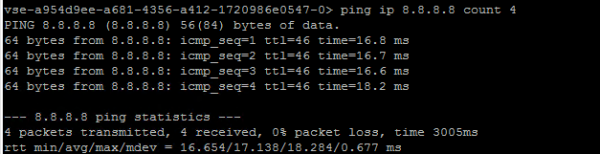

- ping ip WORD

- ping ip WORD size SIZE count COUNT nofrag – пропинговать с указанием размера пересылаемых данных и количества проверок, а также запретить фрагментацию установленного размера пакета.

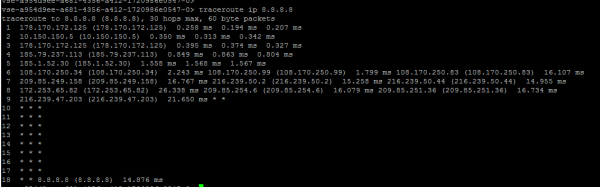

- traceroute ip WORD

Последовательность диагностики работы Firewall на Edge

- Запускаем show firewall и смотрим установленные пользовательские правила фильтрации в таблице usr_rules

- Смотрим цепочку POSTROUTIN и контролируем количество сброшенных пакетов по полю DROP. При наличии проблемы с асимметричной маршрутизацией мы будем фиксировать рост значений.

Проведём дополнительным проверки:- Работа ping будет в одном направлении и отсутствие в обратном

- ping будет работать, но сессии TCP не будут устанавливаться.

- Смотрим вывод информации о IP-адресов — show ipset

- Включаем логирование на правиле firewall в сервисах Edge

- Смотрим события по логу — show log follow

- Проверяем соединения по нужному rule_id — show flowtable rule_id

- При помощи show flowstats сравниваем текущее установленные соединения Current Flow Entries с максимально допустимыми (Total Flow Capacity) в текущей конфигурации. Доступные конфигурации и лимиты можно посмотреть в VMware NSX Edge. Об этом, если интересно, я могу рассказать в следующей статье.

Что ещё полезного можно почитать в блоге

→

→

→

→

→

Подписывайтесь на наш -канал, чтобы не пропустить очередную статью! Пишем не чаще двух раз в неделю и только по делу. Напоминаем, что стартапы могут получить 1 000 000 р. от Cloud4Y. Условия и анкета для желающих — на нашем сайте:

Источник: habr.com