В данной статье 5 первых заданий, узнаем основы анализа трафика различных сетевых протоколов.

Организационная информацияСпециально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал и в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации .

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

FTP authentication

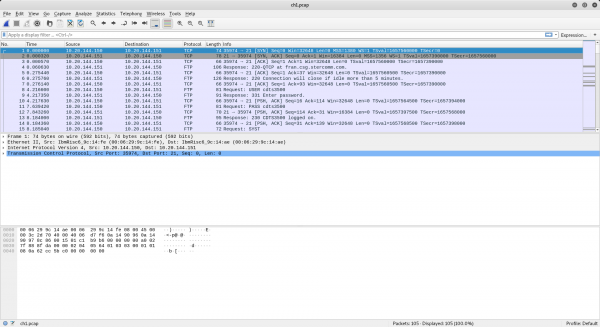

В данном задании нам предлагают найти аутентификационные данные из дампа трафика. При этом говорят, что это FTP. Открываем PCAP файл в wireshark.

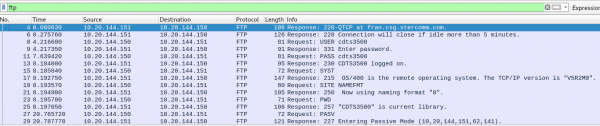

Первым делом отфильтруем данные, так как нам нужен только протокол FTP.

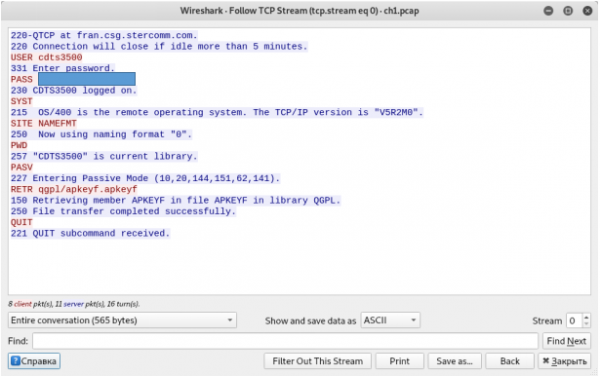

Теперь отобразим трафик по потокам. Для этого после нажатия правой клавишей мыши выбираем Follow TCP Stream.

Видим логин и пароль пользователя.

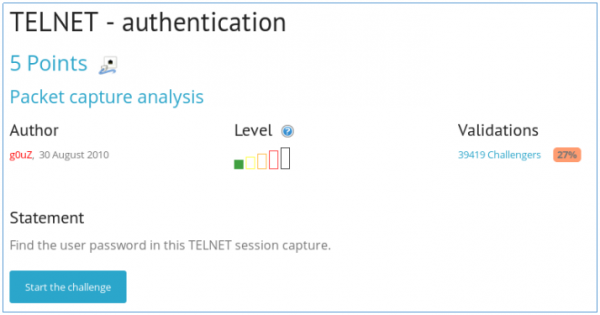

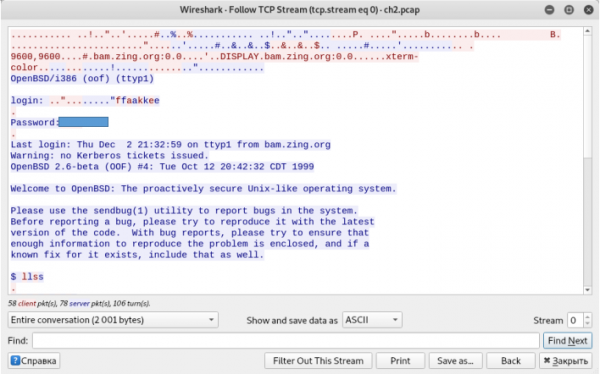

Telnet authentication

Задание похоже на предыдущее.

Забираем логин и пароль.

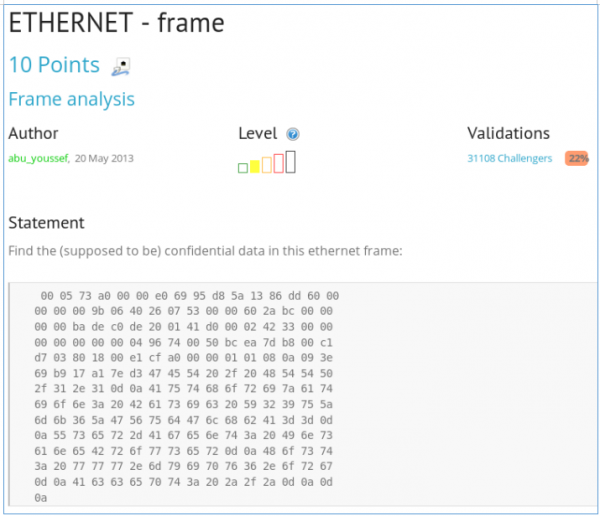

Ethernet frame

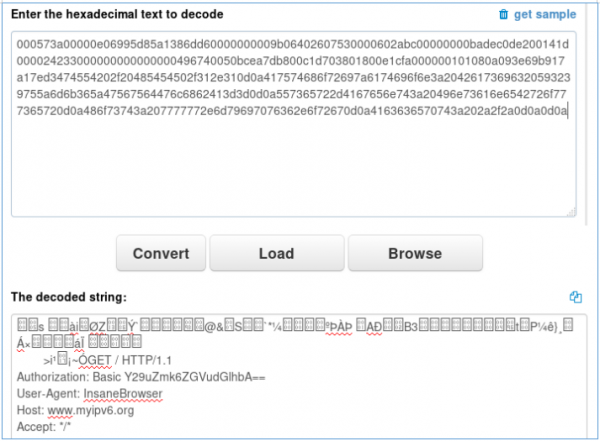

Нам дают Hex представление пакета Ethernet протокола и просят найти конфиденциальные данные. Дело в том, что протоколы инкапсулированы один в другой. То есть в области данных протокола ethernet расположен протокол IP, в области данных которого расположен протокол TCP, в нем HTTP, где и расположены данные. То есть нам необходимо только декодировать символы из hex вида.

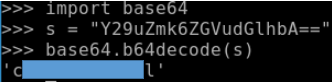

В заголовке HTTP есть данные Basiс-утентификации. Декодируем их из Base64.

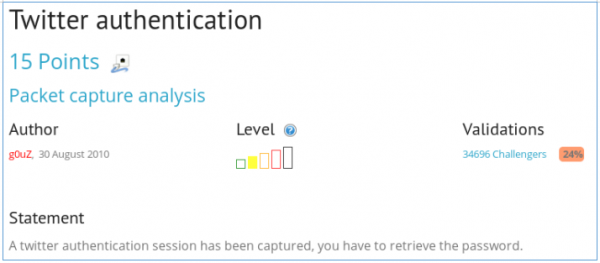

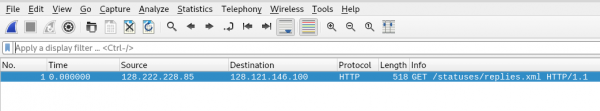

Twitter authentication

Нас просят найти пароль для входа на twitter из дампа трафика.

Там всего один пакет. Откроем его, выполнив двойной клик.

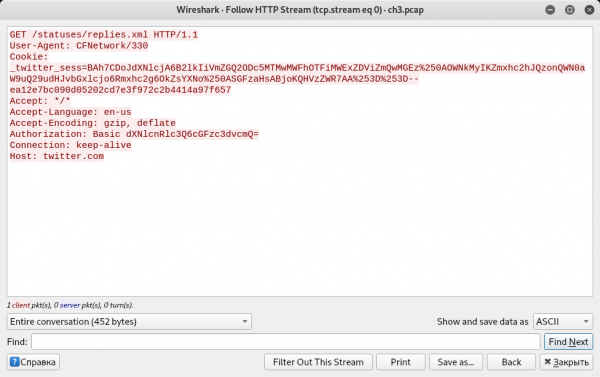

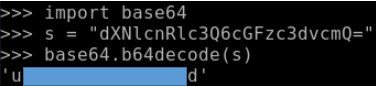

И снова видим данные Basic-аутентификации.

Находим логин и пароль.

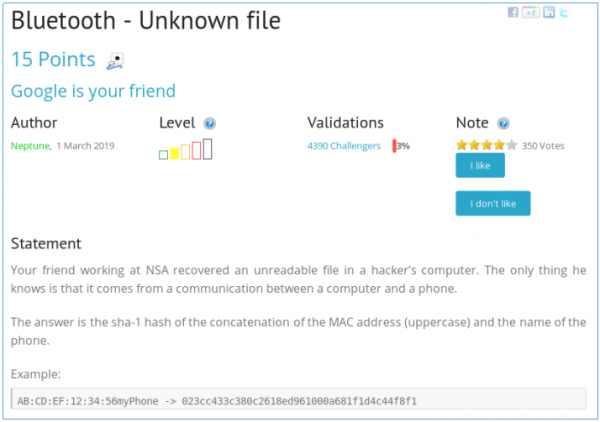

Bluetooth Unknow file

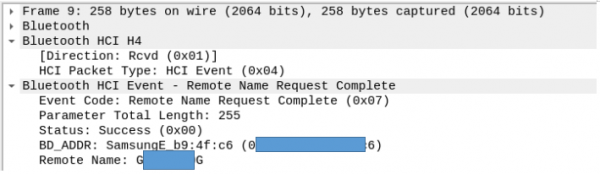

Рассказывают историю и просят найти имя и MAC-адрес телефона. Откроем файл в wireshark. Найдем строку Remote Name Request Complete.

![]()

Поссмотрим поля данного пакета, где отображены MAC-адрес и имя телефона.

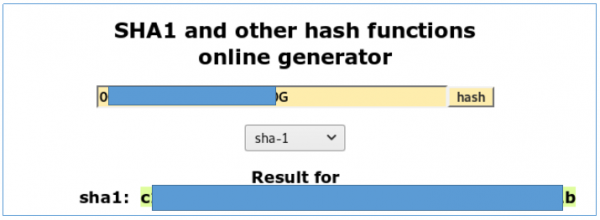

Берем хеш и сдаем.

На данном задании закончим разбор легеньких задачек по теме сетей (больше для начинающих). Дальше больше и сложнее… Вы можете присоединиться к нам в . Там можете предлагать свои темы и участвовать в голосовании на выбор темы для следующих статей.

Источник: habr.com