Продолжаем разговор о методах повышения безопасности сетей. В этой статье поговорим о дополнительных мерах безопасности и организации более защищенных беспроводных сетей.

Предисловие ко второй части

В предыдущей статье шла речь о проблемах безопасности сети WiFi и прямых методах защиты от несанкционированного доступа. Были рассмотрены очевидные меры для предотвращения перехвата трафика: шифрование, скрытие сети и фильтрация по MAC, а также специальные методы, например, борьба с Rogue AP. Однако помимо прямых способов защиты существуют ещё и косвенные. Это технологии, которые не только помогают улучшить качество связи, но и дополнительно способствуют улучшению защиты.

Две главных особенности беспроводных сетей: удаленный бесконтактный доступ и радиоэфир как широковещательная среда передачи данных, где любой приемник сигнала может прослушивать эфир, а любой передатчик может забивать сеть бесполезными передачами и просто радиопомехами. Это, помимо всего прочего, не лучшим образом сказывается на общей безопасности беспроводной сети.

Одной безопасностью жив не будешь. Наде ещё как-то работать, то есть обмениваться данными. А с этой стороны к WiFi много других претензий:

- пробелы в покрытии («белые пятна»);

- влияние внешних источников и соседних точек доступа друг на друга.

Как следствие, из-за описанных выше проблем снижается качество сигнала, связь теряет устойчивость, падает скорость обмена данными.

Разумеется, поклонники проводных сетей с удовольствием отметят, что при использовании кабельных и, тем более, оптоволоконных соединений, таких проблем не наблюдается.

Возникает вопрос: а можно как-то решить эти вопросы, не прибегая к каким-либо кардинальным средствам вроде переподключения всех недовольных к проводной сети?

Где начало всех проблем?

На момент зарождения офисных и прочих WiFi сетей чаще всего поступали по нехитрому алгоритму: ставили одну-единственную точку доступа в центре периметра с целью максимального покрытия. Если для удаленных участков мощности сигнала не хватало, к точке доступа добавлялась усиливающая антенна. Очень редко добавлялась вторая точка доступа, например, для удаленного директорского кабинета. Вот, пожалуй, и все усовершенствования.

Такой подход имел свои основания. Во-первых, на заре становления беспроводных сетей оборудование для них стоило дорого. Во-вторых, установить больше точек доступа означало столкнуться с вопросами, на которые тогда не было ответов. Например, как организовать бесшовное переключение клиента между точками? Как бороться с взаимной интерференцией? Как упростить и упорядочить управление точками, например, одновременное применение запретов/разрешений, мониторинг и так далее. Поэтому гораздо проще было поступить по принципу: чем меньше устройств, тем лучше.

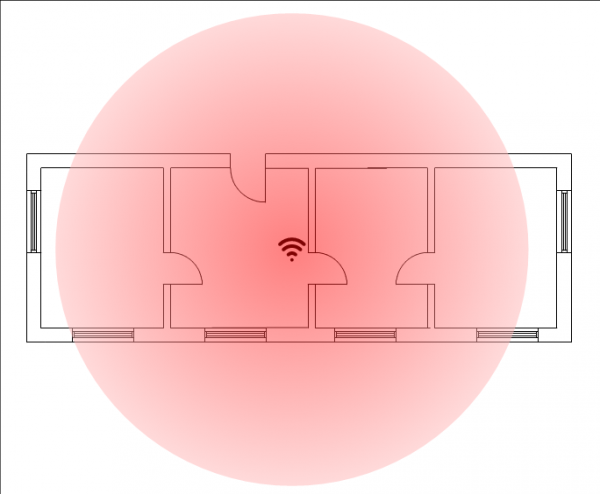

В то же время точка доступа, размещенная под потолком, вещала по круговой (точнее сказать, округлой) диаграмме.

Однако формы архитектурных строений не очень хорошо вписываются в округлые диаграммы распространения сигнала. Поэтому куда-то сигнал почти не доходит, и его нужно усиливать, а где-то вещание выходит за рамки периметра и становится доступным для посторонних.

Рисунок 1. Пример покрытия при использование единственной точки в офисе.

Примечание. Речь идет о грубом приближении, в котором не учитываются препятствия для распространения, а также направленность сигнала. На практике формы диаграмм для разных моделей точек могут отличаться.

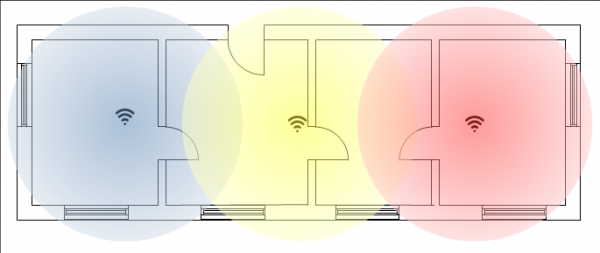

Ситуацию можно улучшить, если использовать больше точек доступа.

Во-первых, это позволит более эффективно распределить передающие устройства по площади помещения.

Во-вторых, появляется возможность снизить уровень сигнала, не позволяя ему выходить за периметр офиса или другого объекта. В этом случае, чтобы считать трафик беспроводной сети, нужно почти вплотную приблизиться к периметру или даже войти в его пределы. Примерно так же действует злоумышленник, чтобы вклиниться во внутреннюю проводную сеть.

Рисунок 2. Увеличение числа точек доступа позволяет лучше распределить покрытие.

Давайте ещё раз рассмотрим оба рисунка. На первом четко прослеживается одна из главных уязвимостей беспроводной сети — сигнал можно ловить на приличном расстоянии.

На втором рисунке ситуация не так запущена. Чем больше точек доступа, тем эффективнее зона покрытия и при этом мощность сигнала уже почти не выходит за пределы периметра, грубо говоря, за пределы кабинета, офиса, здания и других возможных объектов.

Злоумышленнику придется как-то незаметно подкрадываться поближе, чтобы перехватить относительно слабый сигнал "с улицы" или "с коридора" и так далее. Для этого надо вплотную приблизиться к офисному зданию, чтобы, например, встать под окнами. Либо пытаться проникнуть в само офисное здание. В любом случае это повышает риск «засветиться» на видеонаблюдении, попасть на глаза охране. При этом значительно сокращается временной интервал для атаки. Это уже трудно назвать "идеальными условиями для взлома".

Разумеется, остается ещё один "первородный грех": беспроводные сети вещают в доступном диапазоне, который могут перехватить все клиенты. Действительно, сеть WiFi можно сравнить с Ethernet-HUB, где сигнал передается сразу на все порты. Чтобы этого избежать, в идеале каждая пара устройств должна общаться на своем частотном канале, в который не должен встревать никто другой.

Вот вкратце основные проблемы. Рассмотрим пути их решения.

Средства защиты: прямые и косвенные

Как уже было сказано в предыдущей статье, идеальной защиты добиться в любом случае не получится. Но можно максимально затруднить проведение атаки, сделав результат нерентабельным по отношению к затраченным усилиям.

Условно средства защиты можно разделить на две основные группы:

- технологии прямой защиты трафика, такие как шифрование или фильтрация по MAC;

- технологии, изначально предназначенные для других целей, например, для повышения скорости, но при этом косвенным образом усложняющие жизнь злоумышленнику.

О первой группе было рассказано в первой части. Но в нашем арсенале есть ещё и дополнительные косвенные меры. Как уже было сказано выше, увеличение числа точек доступа позволяет снизить уровень сигнала и сделать равномерной зону покрытия, а это усложняет жизнь злоумышленнику.

Еще один нюанс — повышение скорости передачи данных упрощает применение дополнительных мер безопасности. Например, можно на каждом ноутбуке установить VPN клиент и передавать данные даже внутри локальной сети по зашифрованным каналам. Это потребует некоторых ресурсов, в том числе и аппаратных, но уровень защиты при этом существенно повышается.

Ниже мы приводим описание технологий, которые позволяют улучшить работу сети и косвенным образом повысить степень защиты.

Косвенные средства улучшения защиты — что может помочь?

Client Steering

Функция Client Steering предлагает клиентским устройствам вначале использовать диапазон 5ГГц. Если эта возможность клиенту недоступна, он всё равно сможет использовать 2.4ГГц. Для устаревших сетей с малым числом точек доступа основная работа строится в диапазоне 2.4ГГц. Для частотного диапазона 5ГГц схема с одной точкой доступа во многих случаях окажется неприемлема. Дело в том, что сигнал с большей частотой хуже проходит сквозь стены и огибает препятствия. Обычная рекомендация: для обеспечения гарантированной связи в диапазоне 5ГГц — предпочтительнее работать в прямой видимости от точки доступа.

В современных стандартах 802.11aс и 802.11ax за счет большего числа каналов можно установить несколько точек доступа на более близком расстоянии, что позволяет снизить мощность, при этом не потеряв, а даже выиграв в скорости передачи данных. В итоге применение диапазона 5ГГц усложняет жизнь злоумышленников, но улучшает качество связи для клиентов, находящихся в пределах доступности.

Данная функция представлена:

- в точках доступа Nebula и NebulaFlex;

- в межсетевых экранах с функцией контроллера.

Auto Healing

Как было сказано выше, контуры периметра помещения плохо вписываются в округлые диаграммы точек доступа.

Чтобы решить эту проблему, во-первых, нужно использовать оптимальное количество точек доступа, во-вторых, уменьшить взаимное влияние. Но если просто взять и вручную снизить мощность передатчиков — такое прямолинейное вмешательство может привести к ухудшению связи. Особенно это будет ощутимо при выходе одной или нескольких точек доступа из строя.

Auto Healing позволяет оперативно подстраивать мощность без потери надежности и скорости передачи данных.

При использовании этой функции контроллер проверяет состояние и работоспособность точек доступа. Если одна из них не работает, то соседние получают указание увеличить мощность сигнала, чтобы заполнить «белое пятно». После того как точка доступа снова заработала, соседние точки получают указание уменьшить мощность сигнала, чтобы снизить уровень взаимных помех.

Бесшовный WiFi роуминг

На первый взгляд, эту технологию трудно назвать повышающей уровень безопасности, скорее, наоборот, ведь она облегчает переключение клиента (в том числе злоумышленника) между точками доступа в одной сети. Но если используется две или более точки доступа, нужно обеспечить удобную работу без лишних проблем. Помимо этого, если точка доступа перегружена, она хуже справляется с функциями защиты, такими как шифрование, возникают задержки при обмене данными и другие неприятные вещи. В этом плане бесшовный роуминг — большое подспорье, чтобы гибко распределить нагрузку и обеспечить бесперебойную работу в защищенном режиме.

Настройка пороговых значений уровня сигнала для подключения и отключения беспроводных клиентов (Signal Threshold или Signal Strength Range)

При использовании одинокой точки доступа эта функция, в принципе, значения не имеет. Но при условии, когда работают несколько точек, управляемых контроллером, можно организовать мобильное распределение клиентов по разным AP. Стоит напомнить, что функции контроллера точек доступа есть во многих линейках маршрутизаторов от Zyxel: ATP, USG, USG FLEX, VPN, ZyWALL.

В указанных выше устройствах есть функция для отключения клиента, который подключен к SSID со слабым сигналом. «Слабый» — означает, что сигнал ниже порога, установленного на контроллере. После того, как клиент был отключен, он отправит пробный запрос для поиска другой точки доступа.

Например, клиент подключился к точке доступа с сигналом ниже -65dBm, если порог отключения станции -60dBm, в этом случае точка доступа отключит клиента с таким уровнем сигнала. Теперь клиент запускает процедуру переподключения и уже подключится к другой точке доступа с сигналом, превышающим или равным -60dBm (пороговое значение сигнала станции).

Это имеет важную роль при использовании нескольких точек доступа. Тем самым предотвращается ситуация, когда большая часть клиентов скапливается на одной точке, в то время как другие точки доступа простаивают.

Помимо этого, можно ограничить подключение клиентов со слабым сигналом, с большой вероятностью находящихся за периметром помещения, к примеру, за стеной в соседнем офисе, что также позволяет рассматривать данную функцию как косвенный метод защиты.

Переход на WiFi 6 как один из путей повышения уровня безопасности

О преимуществах прямых средств защиты мы уже говорили ранее в предыдущей статье «Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты».

Сети WiFi 6 обеспечивают более высокую скорость передачи данных. С одной стороны, новая группа стандартов позволяет увеличить скорость, с другой — разместить ещё больше точек доступа на той же площади. Новый стандарт позволяет использовать меньшую мощность для передачи на более высокой скорости.

Повышение скорости обмена данными.

Переход на WiFi 6 предполагает повышение скорости обмена до 11Gb/s (тип модуляции 1024-QAM, каналы 160 МГц). При этом новые устройства, поддерживающие WiFi 6 обладают большей производительностью. Одной из главных проблем при внедрении дополнительных мер безопасности, таких как VPN канал для каждого пользователя — это падение скорости. С WiFi 6 станет легче применять дополнительные системы защиты.

BSS Coloring

Ранее мы писали, что более равномерное покрытие позволяет снизить проникновение сигнала WiFi за периметр. Но при дальнейшем росте числа точек доступа даже использование Auto Healing может быть недостаточно, так как «чужой» трафик от соседней точки всё равно будет проникать в зону приема.

При использовании BSS Coloring точка доступа оставляет специальные метки (раскрашивает) свои пакеты данных. Это позволяет игнорировать влияние соседних передающих устройств (точек доступа).

Улучшенный MU-MIMO

В 802.11ax также есть важные улучшения технологии MU-MIMO (Multi-User — Multiple Input Multiple Output). MU-MIMO позволяет точке доступа обмениваться данными с несколькими устройствами одновременно. Но в предыдущем стандарте эта технология могла поддерживать только группы из четырех клиентов на одной частоте. Это облегчало передачу, но не прием. WiFi 6 использует многопользовательский MIMO 8×8 для передачи и приема.

Примечание. Стандарт 802.11ax увеличивает размер групп MU-MIMO во входящем потоке, обеспечивая более эффективную производительность сети WiFi. Многопользовательский исходящий канал MIMO является новым дополнением к 802.11ax.

OFDMA (Orthogonal frequency-division multiple access)

Это новый метод доступа к каналам и управления разработан на основе технологий, которые уже были опробованы в технологии сотовой связи LTE.

OFDMA позволяет отправлять более одного сигнала по одной и той же линии или каналу одновременно, назначая интервал времени для каждой передачи и применяя частотное разделение. В результате не только растет скорость за счет лучшей утилизации канала, но и повышается безопасность.

Резюме

Сети WiFi с каждым годом становятся всё более безопасными. Использование современных технологий позволяет организовать приемлемый уровень защиты.

Прямые методы защиты в виде шифрования трафика весьма неплохо себя зарекомендовали. Не забываем и про дополнительные меры: фильтрация по MAC, скрытие идентификатора сети, Rogue AP Detection (Rogue AP Containment).

Но есть ещё и косвенные меры, улучшающие совместную работу беспроводных устройств и повышающие скорость обмена данных.

Использование новых технологий позволяет снизить уровень сигнала от точек, сделав покрытие более равномерным, что неплохо сказываются на самочувствии всей беспроводной сети в целом, в том числе и на безопасности.

Здравый смысл подсказывает, что для повышения безопасности все средства хороши: и прямые, и косвенные. Такое сочетание позволяет максимально усложнить жизнь злоумышленнику.

Полезные ссылки:

- Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты

Источник: habr.com