На что обратить внимание при выборе VPN маршрутизатора для распределенной сети? И какими функциями он должен обладать? Этому и посвящен наш обзор ZyWALL VPN1000

Введение

До этого большая часть наших публикаций была посвящена младшим устройствам VPN для доступа в сеть с периферийных объектов. Например, для связи различных филиалов со штаб-квартирой, доступа в Сеть небольших самостоятельных компаний, а то и вовсе частных домов. Пришло время поговорить о центральном узле для распределенной сети.

Понятно, что построить современную сеть крупного предприятия только на базе устройств эконом-класса не получится. И организовать облачный сервис по предоставления услуг потребителям — тоже. Где-то должно быть установлено оборудование, способное обслужить большое число клиентов одновременно. В этот раз мы поговорим об одном таком устройстве — Zyxel VPN1000.

И для больших, и для маленьких участников сетевого обмена можно выделить критерии, по которым оценивается пригодность того или иного устройства для решения задачи.

Ниже приводятся основные из них:

- технические и функциональные возможности;

- управление;

- безопасность;

- отказоустойчивость.

Трудно выделить что более важно, а без чего можно обойтись. Нужно всё. Если устройство по какому-то критерию не дотягивает до уровня предъявляемых требований — это чревато проблемами в дальнейшем.

Однако те или иные особенности устройств, призванных обеспечить работу центральных узлов и оборудования, работающего в основном на периферии, могут значительно отличаться.

Для центрального узла на первое место выходит вычислительная мощность — это ведет за собой принудительное охлаждение, и, следовательно, шум от вентилятора. Для периферийных устройств, которые обычно располагаются в офисах и жилых помещениях, шумная работа уже практически неприемлема.

Ещё интересный момент — распределение портов. В периферийных устройствах более или менее понятно, как оно будет использоваться и сколько будет подключено клиентов. Поэтому можно задать жесткое разделение портов на WAN, LAN, DMZ, выполнить жесткую привязку к протоколу и так далее. В центральном узле такой уверенности нет. Например, добавили новый сегмент сети, который требует подключения через собственный интерфейс — и как это сделать? Тут требуется более универсальное решение с возможностью гибкой настройки интерфейсов.

Важный нюанс — насыщенность устройства различными функциями. Разумеется, подход, когда одна единица оборудования хорошо выполняет одну-единственную задачу, имеет свои преимущества. Но самая интересная ситуация начинается, когда нужно сделать шаг влево, шаг вправо. Разумеется, можно при каждой новой задаче дополнительно покупать ещё одно целевое устройство. И так пока не закончится бюджет или место в стойке.

В противовес этому расширенный набор функций позволяет обойтись одним устройством при решении нескольких вопросов. Например, ZyWALL VPN1000 поддерживает несколько типов соединений по VPN, включая SSL и IPsec VPN, а также удаленные подключения для сотрудников. То есть одна «железка» закрывает вопросы как межсайтовых, так и клиентских подключений. Но тут есть одно «но». Чтобы это работало, нужно иметь запас по производительности. Например, в случае с ZyWALL VPN1000 аппаратное ядро IPsec VPN обеспечивает высокую производительность VPN туннеля, а балансировка/резервирование VPN с алгоритмами SHA‑2 и IKEv2 обеспечивают высокую надежность и безопасность для бизнеса.

Ниже перечислены некоторые полезные функции, которые закрывают одно или несколько направлений, описанных выше.

SD-WAN предоставляет платформу для облачного управления, получая преимущества централизованного управления связью между сайтами с возможностью удаленного контроля и мониторинга. ZyWALL VPN1000 также поддерживает соответствующий режим работы там, где требуются расширенные функции VPN.

Поддержка облачных платформ для критически важных сервисов. ZyWALL VPN1000 проверен для использования с Microsoft Azure и AWS. Применение заранее проверенных устройств предпочтительнее для организации любого уровня, особенно если в ИТ инфраструктуре используется сочетание локальной сети и облака.

Контентная фильтрация усиливает безопасность путем блокировки доступа к вредоносным или нежелательным веб-сайтам. Предотвращает загрузку вредоносных программ с ненадежных или взломанных сайтов. В случае с ZyWALL VPN1000 годовая лицензия на данный сервис уже сразу входит в комплект поставки.

Гео-политики (Geo IP) позволяют отслеживать трафик и проводить анализ местоположения IP-адресов, отказывая в доступе из ненужных или потенциально опасных регионов. Годовая лицензия на этот сервис также включена в комплект при приобретении устройства.

Управление беспроводной сетью в ZyWALL VPN1000 включает контроллер беспроводной сети, позволяющий управлять до 1032 точек доступа из централизованного пользовательского интерфейса. Предприятия могут развернуть или расширить управляемую сеть Wi-Fi с минимальными усилиями. Стоит отметить, что цифра 1032 — это действительно много. Из расчета, что к одной точке доступа может подключаться до 10 пользователей, получается достаточно внушительная цифра.

Балансировка и резервирование. Серия VPN поддерживает балансировку нагрузки и резервирование по нескольким внешним интерфейсам. То есть можно подключить несколько каналов от нескольких провайдеров, тем самым оградив себя от проблем со связью.

Возможность резервирования устройства (Device HA) для безостановочного соединения, даже когда одно из устройств вышло из строя. Без этого трудно обойтись, если необходимо организовать работу 24/7 с минимальным временем простоя.

Zyxel Device HA Pro работает в режиме active/passive, для которого не требуется сложная процедура настройки. Это позволяет понизить порог вхождения и сразу начать использовать резервирование. В отличие от active/active, когда системному администратору необходимо пройти дополнительную подготовку, уметь настраивать динамическую маршрутизацию, понимать, что такое асимметричные пакеты и т.д. — настройка режима active/passive работает значительно проще и требует меньше временных затрат.

При использовании Zyxel Device HA Pro устройства обмениваются сигналами heartbeat через выделенный порт. Порты активного и пассивного устройства для heartbeat подключаются через кабель Ethernet. Пассивное устройство полностью синхронизирует информацию с активным устройством. В частности, между устройствами синхронизируются все сессии, туннели, учетные записи пользователей. Помимо этого, пассивное устройство сохраняет резервную копию файла конфигурации на случай сбоя активного устройства. Таким образом, в случае отказа основного устройства переход получается бесшовным.

Стоит отметить, что в системах active/active все равно приходится резервировать 20-25% системных ресурсов для переключения при отказах. При active/passive одно устройство целиком находится в состоянии резерва, и готово сразу обрабатывать сетевой трафик и поддерживать нормальную работу сети.

Говоря простым языком: «При использовании Zyxel Device HA Pro и наличии резервного канала бизнес защищен как от потери связи по вине провайдера, так и от проблем в результате выхода из строя маршрутизатора.

Резюмируя всё вышесказанное

Для центрального узла распределенной сети лучше использовать устройство с некоторым запасом портов (интерфейсов подключения). При этом желательно иметь интерфейсы как RJ45 для простоты и удешевления подключения, так и SFP для выбора между оптоволоконным соединением и витой парой.

Это устройство должно быть:

- производительное, адаптированное к скачкообразному изменению нагрузки;

- с понятным интерфейсом работы;

- с богатым, но не избыточным количеством встроенных функций, в том числе касательно обеспечения безопасности;

- с возможностью построения отказоустойчивых схем — дублирование каналов и дублирование устройств;

- поддерживающее управление, чтобы всей разветвленной инфраструктурой в виде центрального узла и периферийных устройств управлять из одной точки;

- как «вишенка на торте» — поддержка современных веяний вроде интеграции с облачными ресурсами и так далее.

ZyWALL VPN1000 в роли центрального узла сети

При первом взгляде на ZyWALL VPN1000 видно, что портов в Zyxel не пожалели.

У нас имеется:

12 настраиваемых портов RJ‑45 (GBE);

2 настраиваемых порта SFP (GBE);

2 порта USB 3.0 с поддержкой 3G/4G модемов.

Рисунок 1. Общий вид ZyWALL VPN1000.

Сразу нужно отметить — устройство не для домашнего офиса, в первую очередь из-за производительных вентиляторов. Их тут целых четыре.

Рисунок 2. Задняя панель ZyWALL VPN1000.

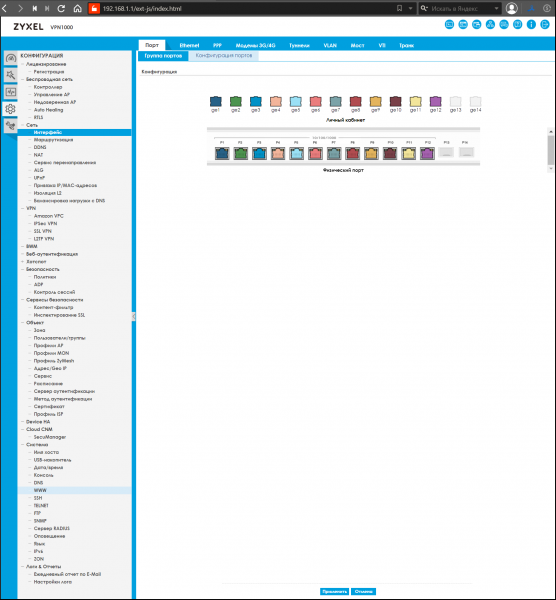

Посмотрим, как выглядит интерфейс.

Сразу стоит обратить внимание на важное обстоятельство. Функций очень много, и подробно описывать в рамках одной статьи не получится. Но что хорошо в продукции Zyxel — есть очень подробная документация, в первую очередь — руководство пользователя (администратора). Поэтому, чтобы получить представление о богатстве функций, просто пробежимся по вкладкам.

По умолчанию порт 1 и порт 2 отданы под WAN. Начиная с третьего порта идут интерфейсы для локальной сети.

3‑й порт c IP по умолчанию 192.168.1.1 вполне подходит для подключения.

Подключаем патчкорд, переходим по адресу и можно наблюдать окно регистрации пользователя веб-интерфейса.

Примечание. Для управления можно использовать облачную систему управления SD-WAN.

Рисунок 3. Окно ввода логина и пароля

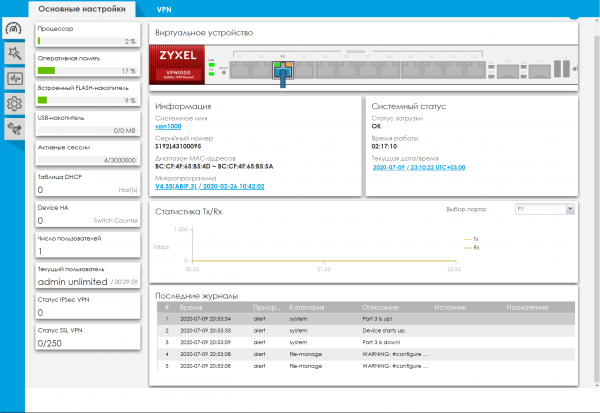

Проходим процедуру ввода логина и пароля и получаем на экране окно Dashboard. Собственно, как и положено для Dashboard — максимум оперативной информации на каждом клочке экранного пространства.

Рисунок 4. ZyWALL VPN1000 — Dashboard.

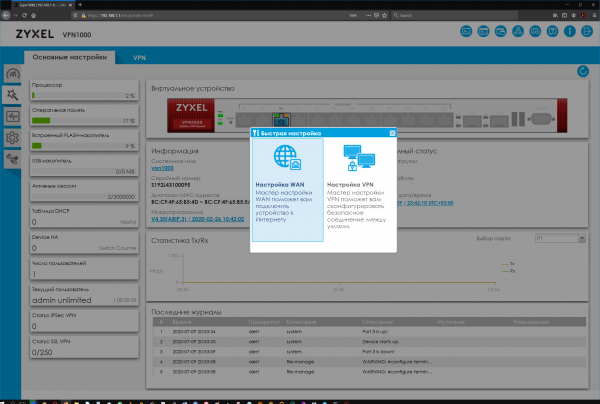

Вкладка "Быстрая настройка" (Wizards)

Помощников в интерфейсе целых два: для настройки WAN и настройки VPN. На самом деле помощники — штука хорошая, позволяет выполнить шаблонные настройки, даже не имея опыта работы с устройством. Ну а для тех, кто хочет большего, как было сказано выше — существует подробная документация.

Рисунок 5. Вкладка "Быстрая настройка".

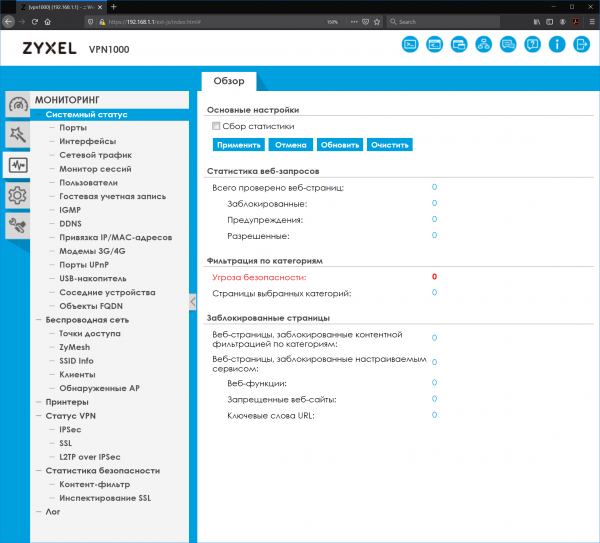

Вкладка Мониторинг

Судя по всему, инженеры из Zyxel решили поступить по принципу: мониторим всё что можно. Разумеется, для устройства, выполняющего роль центрального узла, тотальный контроль совсем не повредит.

Даже просто развернув все пункты на боковой панели, становится очевидным богатство выбора.

Рисунок 6. Вкладка Мониторинг с развернутыми подпунктами.

Вкладка Конфигурация

Здесь богатство функций ещё более очевидно.

Например, очень симпатично оформлено управление портами устройства.

Рисунок 7. Вкладка Конфигурация с развернутыми подпунктами.

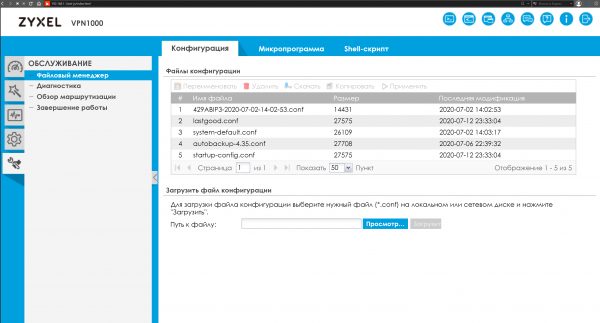

Вкладка Обслуживание

Содержит подразделы для обновления прошивки, диагностики, просмотра правил маршрутизации и завершения работы.

Данные функции носят вспомогательный характер и в той или иной мере присутствуют практически в каждом сетевом устройстве.

Рисунок 8. Вкладка Обслуживание с развернутыми подпунктами.

Сравнительные характеристики

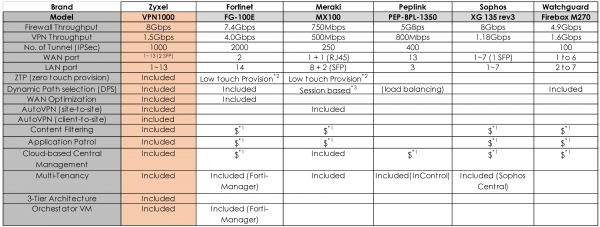

Наш обзор был бы неполным без сравнения с другими аналогами.

Ниже представлена таблица ближайших к ZyWALL VPN1000 аналогов и список функций для сравнения.

Таблица 1. Сравнение ZyWALL VPN1000 с аналогами.

Пояснения к таблице 1:

*1: Необходима лицензия

* 2: Low Touch Provision: администратор должен сначала сконфигурировать устройство локально перед ZTP.

* 3: на основе сеанса: DPS будет применяться только к новому сеансу; это не повлияет на текущий сеанс.

Как видим, в чем-то аналоги догоняют героя нашего обзора, например, Fortinet FG‑100E тоже имеет встроенную WAN оптимизацию, а Meraki MX100 имеет встроенную функцию AutoVPN (site-to-site), но в целом по комплексному набору функций ZyWALL VPN1000 однозначно лидирует.

Рекомендации при выборе устройств для центрального узла (не только Zyxel)

Выбирая устройства для организации центрального узла разветвленной сети со множеством филиалов следует ориентироваться на целый ряд параметров: технические возможности, удобство управления, обеспечение безопасности и отказоустойчивости.

Широкий набор функций, большое количество физических портов с возможностью гибкой настройки: WAN, LAN, DMZ и наличие других приятных функций, вроде контроллера управления точками доступа позволяют разом закрыть множество задач.

Немаловажную роль играют наличие документации и удобный интерфейс управления.

Имея под рукой такие, казалось бы, простые вещи, не так уж трудно создавать сетевые инфраструктуры, захватывающие различные сайты и локации, а применение облака SD-WAN позволяет делать это максимально гибко и безопасно.

Полезные ссылки

Источник: habr.com