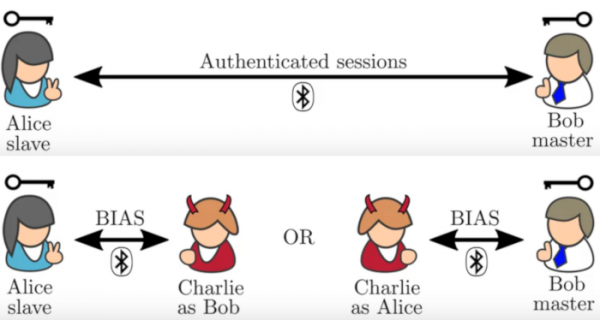

Исследователи из Федеральной политехнической школы Лозанны уязвимость в методах сопряжения устройств, соответствующих стандарту Bluetooth Classic (Bluetooth BR/EDR). Уязвимости присвоено кодовое имя (). Проблема даёт возможность атакующему организовать подключение своего поддельного устройства вместо ранее подключённого устройства пользователя, и успешно пройти процедуру аутентификации без знания канального ключа (link key), сгенерированного при начальном сопряжении устройств и позволяющего обойтись без повторения процедуры ручного подтверждения при каждом подключении.

Суть метода в том, что при подключении к устройствам, поддерживающим режим защищённых соединений (Secure Connections), атакующий объявляет об отсутствии данного режима и откатывается на применение устаревшего метода аутентификации (режим «legacy»). В режиме «legacy» атакующий инициирует смену ролей master-slave, и, преподнося своё устройство как «master», берёт на себя подтверждение процедуры аутентификации. Далее атакующий отправляет уведомление об успешном завершении аутентификации, даже не обладая канальным ключом, и устройство становится аутентифицированным для другой стороны.

После этого атакующий может добиться применения слишком короткого ключа шифрования (encryption key), содержащего всего 1 байт энтропии, и применить ранее разработанную теми же исследователями атаку для того чтобы организовать шифрованное Bluetooth-соединение под видом легитимного устройства (если устройство имеет защиту от атак KNOB и размер ключа уменьшить не удалось, то атакующий не сможет установить шифрованный канал связи, но продолжит оставаться аутентифицированным для хоста).

Для успешной эксплуатации уязвимости необходимо, чтобы устройство атакующего находилось в пределах достижимости с уязвимым Bluetooth-устройством и атакующий должен определить адрес удалённого устройства, к которому ранее была произведена привязка. Исследователи прототип инструментария с реализацией предложенного метода атаки и как при помощи ноутбука с Linux и Bluetooth-платы подделать подключение ранее сопряжённого смартфона Pixel 2.

Проблема вызвана недоработкой в спецификации и проявляется в различных Bluetooth-стеках и прошивках Bluetooth-чипов, включая Intel, Broadcom, Cypress Semiconductor, Qualcomm, Apple и Samsung, используемые в смартфонах, ноутбуках, одноплатных ПК и периферийных устройствах различных производителей. Исследователи 30 устройств (Apple iPhone/iPad/MacBook, Samsung Galaxy, LG, Motorola, Philips, Google Pixel/Nexus, Nokia, Lenovo ThinkPad, HP ProBook, Raspberry Pi 3B+ и т.п), в которых применяется 28 различных чипов, и уведомили производителей об уязвимости в декабре прошлого года. Кто из производителей уже выпустил обновления прошивок с исправлением пока не детализируется.

Организация Bluetooth SIG, отвечающая за разработку стандартов Bluetooth, о разработке обновления спецификации Bluetooth Core. В новой редакции явно определены случаи, в которых допустима смена ролей master-slave, появилось обязательное требование проведения взаимной аутентификации при откате в режим «legacy» и рекомендована проверка типа шифрования для предотвращения снижения уровня защиты соединения.

Источник: opennet.ru