Компания Bad Packets сообщила, что начиная с декабря 2018 года группа киберпреступников взламывала домашние маршрутизаторы, в основном модели D-Link, чтобы изменить настройки DNS-сервера и перехватить трафик, предназначенный для легальных сайтов. После этого пользователей перенаправляли на фейковые ресурсы.

Сообщается, что для этого используются бреши в прошивках, которые позволяют вносить незаметные изменения в поведение роутеров. Список целевых устройств выглядит так:

- D-Link DSL-2640B — 14327 взломанных устройств;

- D-Link DSL-2740R — 379 устройств;

- D-Link DSL-2780B — 0 устройств;

- D-Link DSL-526B — 7 устройств;

- ARG-W4 ADSL — 0 устройств;

- DSLink 260E — 7 устройств;

- Secutech — 17 устройств;

- TOTOLINK — 2265 устройств.

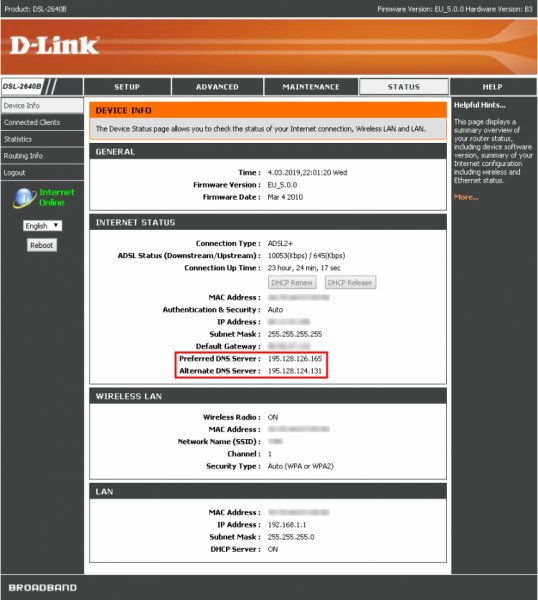

То есть против атак устояли только две модели. При этом отмечается, что были проведены три волны атак: в декабре 2018 года, в начале февраля и в конце марта этого года. Сообщается, что хакеры использовали следующие IP-адреса серверов:

- 144.217.191.145;

- 66.70.173.48;

- 195.128.124.131;

- 195.128.126.165.

Принцип действия таких атак прост — настройки DNS в маршрутизаторе подменяются, после чего он переадресовывает пользователя на сайт-клон, где требуется ввести логин, пароль и другие данные. Они затем попадают к хакерам. Всем владельцам вышеупомянутых моделей рекомендуется как можно скорее обновить прошивки роутеров.

Интересно, что сейчас подобные атаки довольно редки, они были популярны в начале 2000-х годов. Хотя и в последние годы их периодически используют. Так, в 2016 году была зафиксирована масштабная атака с использованием рекламы, которая заражала маршрутизаторы в Бразилии.

А в начале 2018 года проводилась атака, которая перенаправляла пользователей на сайты с вредоносным ПО для Android.

Источник: 3dnews.ru